Sui precedenti numeri di GURU advisor abbiamo già dedicato diversi articoli, approfondimenti (come quelli sul numero di Aprile 2016) al fenomeno dei crypto-ransomware. Questa piaga infatti non accenna ad arrestarsi e, se da una lato ci sono buone notizie come il rilascio del codice per bonificare i dati cifrati da TeslaCrypt, d’altro canto ogni settimana compaiono nuove minacce. Un esempio particolarmente attuale è RAA, scritto in JavaScript e distribuito tramite email come documento .doc allegato. Anche se può essere reso facilmente inoffensivo disabilitando la funzione Windows Script Host e di conseguenza l’esecuzione degli script, RAA rappresenta di fatto l'ennesima minaccia ai vostri dati. In questo articolo vediamo di ampliare le vostre conoscense parlando di altri strumenti specifici per combattere queste minacce. Naturalmente la prevenzione (tramite backup, protezione dei dati etc.) rimane ancora l’arma migliore a disposizione degli utenti.

Un veloce ripasso

Sono numerosi i tool di cui vi abbiamo già parlato, vediamo di riassumerli rapidmente:

- CryptoPrevent di FoolishIT: imposta delle Group Policy che impediscono l’installazione di alcuni ransomware.

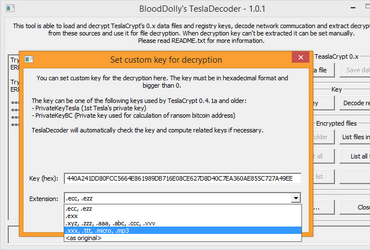

- TeslaDecoder di BloodDolly : per la decifratura totale dei file infettati da TeslaCrypt fino alla versione 4.

- BitDefender offre uno strumento per combattere Linux Encoder (il ransomware che prende di mira i sistemi Linux) e un vaccino per CTB-Locker, Locky e TeslaCrypt chiamato BD Antiransomware.

- Malwarebytes Anti-Ransomware: in precedenza conosciuto come CryptoMonitor, blocca i ransomware CryptoWall4, CryptoLocker, Tesla, e CTB-Locker, ma è ancora in beta.

- Third Tier Ransomware Prevention Kit: contiene una serie di Group Policy, filtri, whitelist, impostazioni, documenti e altro ancora per prevenire le infezioni da ransomware.

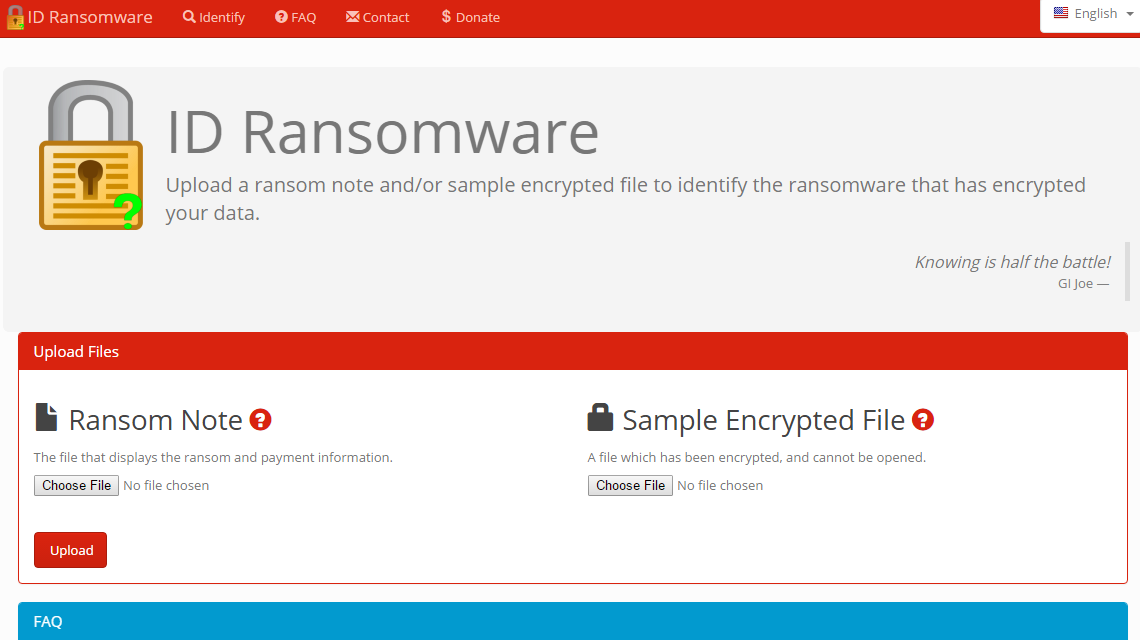

Il primo passaggio fondamentale in caso di attacco, è scoprire da quale crypto-ransomware siete stati colpiti, in questo senso il servizio ID Ransomware offerto da MalwareHunterTeam può essere estramamente utile. Effettuando l’upload di un file campione infettato, consente di identificare il ransomware tra i 103 attualmente presenti a catalogo. ID Ransomware non decifra i vostri file, ma vi permette di conoscerne la natura esatta.

La cassetta degli attrezzi

Emsisoft, software house che si occupa si soluzioni anti malware, ha rilasciato un set di strumenti utili in base alle varie tipologie di attacco: le proposte di Emsisoft possono decifrare i file infettati da numerose tipologie di ransomware, come Nemucod, DMALocker2, HydraCrypt, DMALocker, CrypBoss, Gomasom, LeChiffre, KeyBTC, Radamant, CryptInfinite, PClock, CryptoDefense, Harasom, Xorist, 777, BadBlock, Apocalypse e non solo. A questo indirizzo è possibile scaricare i file eseguibili, completi di istruzioni d’uso.

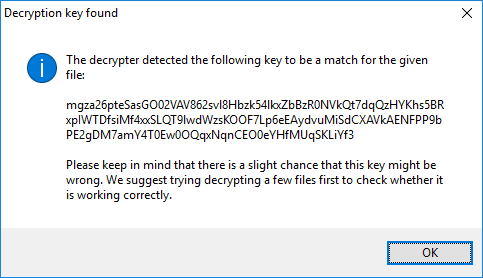

Portando un esempio pratico, vediamo come si scarica e utilizza lo strumento di bonifica per HydraCrypt e UmbreCrypt: l’utilizzo è molto semplice: basta trascinare sull’icona dell’eseguibile due file (che sono o il file cifrato e la sua versione non cifrata, se disponibile, oppure un’immagine PNG cifrata ed una qualunque trovata in rete) per ottenere la chiave di decifratura. Può comunque capitare che gli ultimi byte dei file non vengano correttamente decifrati: in alcuni casi basta aprire e salvare il file, mentre in altri c’è bisogno di uno strumento dedicato, rimane comunque la possibilità che il file rimanga corrotto. Inoltre questo strumento non cancella i file cifrati, assicuratevi di avere lo spazio necessario su disco per mantenere entrambe le copie.

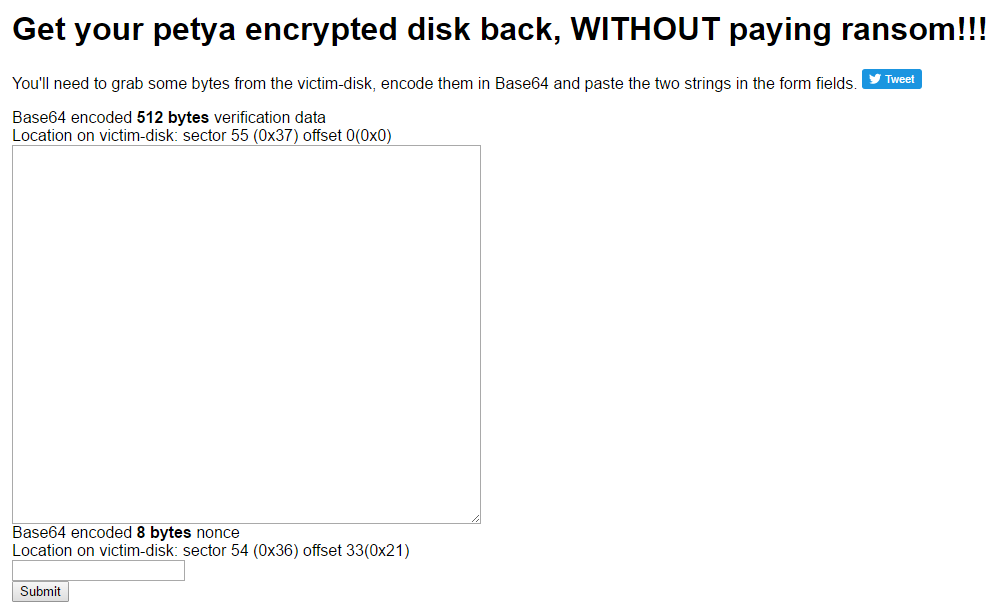

Hack-petya di Leostone – come suggerisce il nome – è un tool dedicato alla decifratura dei file compromessi dal ransomware Petya, un ransomware che va anche a modificare il Master Boot Record (MBR), ossia quel settore del disco che contiene le istruzioni riguardo al boot del sistema operativo. Di fatto questo tipo di attacco, oltre a rendere impossibile l’accesso ai file, rende anche impossibile l’avvio del sistema. Questo strumento (download) prevede l’uso di due file particolari che devono essere generati dall’utente e che raccolgono informazioni circa il disco infettato. Fortunatamente lo sviluppatore terzo, Fabian Wosar, ha reso disponibile uno strumento apposito, che evita questo passaggio all’utente. Il disco infettato va collegato ad un computer Windows dove verrà eseguito questo Petya Sector Extractor, che restituisce due stringhe di caratteri alfanumerici (Sector e Nonce) da copiare nell’apposito form per ottenere la chiave di decodifica in pochi secondi. A questo punto è possibile ricollegare il disco al computer originario, accenderlo e inserire il codice trovato nella schermata di richiesta di pagamento affinché il ransomware inizi a decifrare i dati criptati.

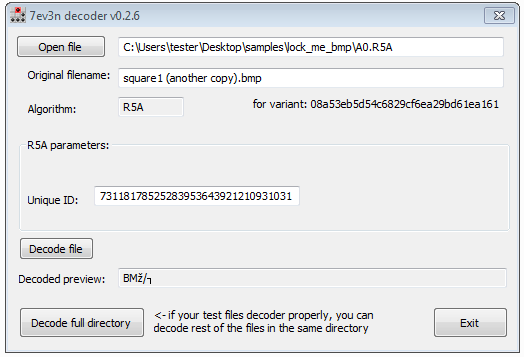

Green Petya è una nuova versione di Petya che include il ransomware Mischa. Nel caso in cui Petya fallisca l’installazione (se sono stati impostati dei controlli sull’accesso come Amministratore), entra in gioco Mischa, che non richiede particolari privilegi amministrativi e può procedere alla completa cifratura del disco. Non sono ancora disponibili degli strumenti efficaci, tuttavia segnaliamo il tool peyta_green della sviluppatrice rhasherezade, che tuttavia va compilato a partire dal codice binario sorgente, operazione non alla portata di tutti. Sempre la stessa sviluppatrice mette a disposizione altri strumenti per la decifratura dei file cifrati dal ransoware 7ev3n, dalla sua versione evoluta 7ev3n-Hone$t e per DMA Locker solo nelle versioni precedenti alla 3.0 (download disponibili rispettivamente qui e qui).

Il kit RansmowareRemovalKit di Jadacyrus, è un insieme di risorse (il file .zip pesa quasi 300MB dopo l’estrazione) per la decifrazione dei file infettati da vari ransomware: BitCryptor, CoinVault, CryptoLocker, CryptoDefense, Locker, TeslaCrypt, TorrentLocker e molti altri. Purtroppo però non viene aggiornato da diversi mesi e alcune informazioni, ad esempio quelle su Locker e CryptoLocker sono obsolete, tuttavia è un valido punto di partenza soprattutto nel caso in cui si venga infettati da versioni vecchi di crypto-ransomware.

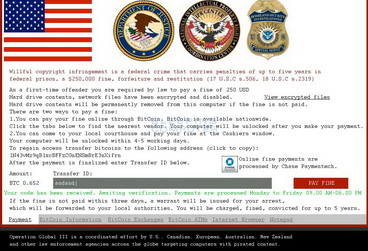

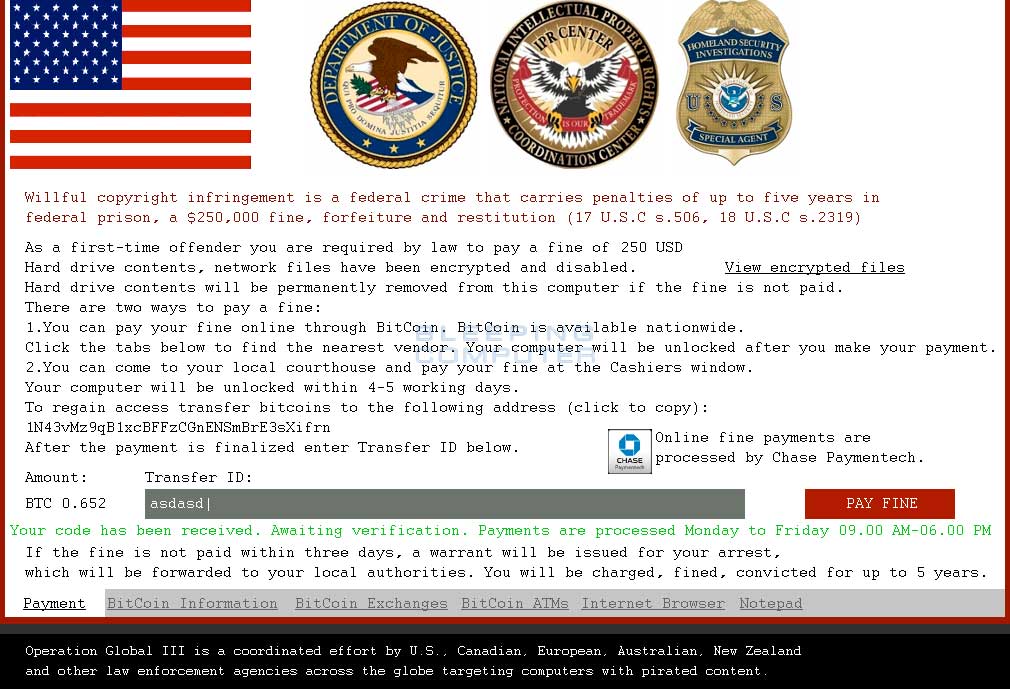

Operation Global III è un ransomware che inizia ad essere datato ma ancora in circolazione: OG3 Patcher è lo strumento per rimuoverlo, con il download sono fornite informazioni aggiuntive ed una video-guida che ne spiega l’utilizzo. Una volta scaricato è sufficiente un clic sul tasto ‘Patch’ e aspettare la conferma del buon esito dell’operazione. L’aspetto negativo di questo strumento è che decifra i file singolarmente, portando a una quantità di lavoro notevole nel caso i file da bonificare siano numerosi.

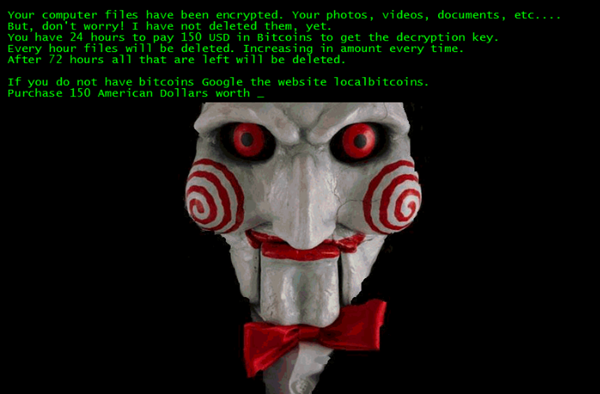

Jigsaw è apparso nella primavera del 2016 ed è un ransomware piuttosto temibile: ispirandosi alla saga di film horror Saw – nelle quali le vittime devono superare delle prove cruente per sopravvivere – Jigsaw aggiunge alla richiesta di riscatto, la cancellazione definitiva dal disco di un certo numero di file, che aumenta con il tempo e ad ogni riavvio della macchina infettata.Fortunatamente in questo caso esiste un tool apposito, disponibile qui.

Il software della francese Talos (che fa parte del Collective Security Intelligence (CSI) di Cisco), permette di decifrare tutte le versioni di TeslaCrypt e AlphaCrypt (un ransomware della stesa famiglia di TeslaCrypt). Anche in questo caso l’uso è molto semplice: basta copiare il file key.dat, generato dal ransomware, che si trova nella cartella %appdata% e lanciare l’eseguibile. Naturalmente si può scegliere di decifrare una particolare cartella/file o tutti i file cifrati, inclusi quelli delle share di rete.

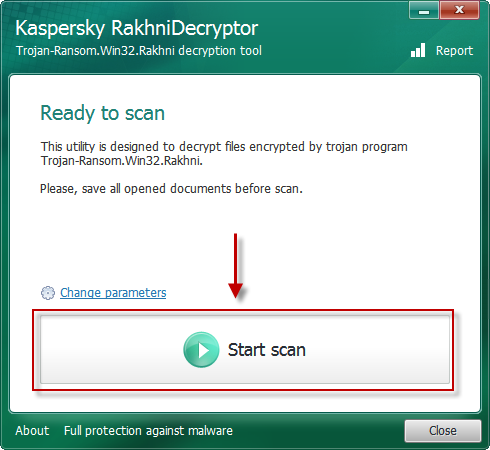

Kaspersky non ha bisogno di presentazioni, e mette a disposizione una serie di strumenti disponibili a questo indirizzo: ognuno comprende una guida ed un elenco dettagliato di informazioni relative ai ransomware o malware che vanno ad eliminare.Per portare alcuni esempi troviamo RannohDecryptor, che riesce a decifrare i file colpiti da CryptXXX (una variante di TeslaCrypt) che cifra tutti i file codificandoli con l’estensione .crypt, e RakhniDecryptor che decifra i file cifrati da Cryptokluchen. A proposito di questi due tool, Kaspersky offre il servizio online Noransom, un sito che mette a disposizione eseguibili ed istruzione per decifrare i file cifrati da Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) v3 e v4, Rannoh, AutoIt, Fury, Crybola, Cryakl e CoinVault.

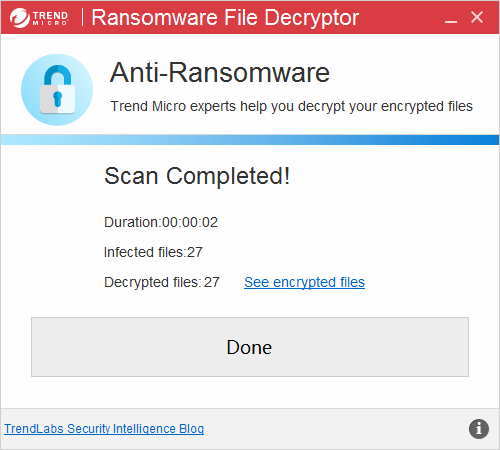

Anche Trend Micro mette a disposizione vari strumenti gratuiti per la sicurezza del proprio computer a questo indirizzo. In particolare citiamo Trend Micro Crypto-Ransomware File Decryptor, molto efficace contro CryptXXX (attenzione: con la versione 3 di CryptXXX è necessario utilizzare un programma di terze parti per la recovery completa del file dal momento che i risultati del tool in questo caso sono parziali), TeslaCrypt, SNSLocker ed AutoLocky. Allo stesso modo Trend Micro Lock Screen Ransomware è efficace contro i ransomware di tipo Lock Screen, cioè che bloccano lo schermo con un’immagine con la richiesta di riscatto impedendo di fatto l’uso del computer. In entrambi i casi sono fornite istruzioni dettagliate complete di screenshot.

Volendo ampliare il discorso anche a reportistica e documentazione, BleepingComputer è sicuramente un punto di riferimento nel mondo dei malware e delle minacce informatiche in generale: offre una vasta serie di strumenti specifici, articoli approfonditi e una panoramica settimanale dello stato generale dei ransomware. Il forum è particolarmente attivo, ed è possibile trovare un tool anche per il ransomware GhostCrypt. Infine troviamo Ransomware Overview: un utilissimo documento disponibile su Google Documents creato e distribuito con licenza Creative Commons da Mosh. Questo documento contiene informazioni riguardo ai vari tipi di ransomware come estensione dei file cifrati e strumento di decifrazione, se disponibile. Il file può essere scaricato in formato .xlsx o .ods per la consultazione locale.

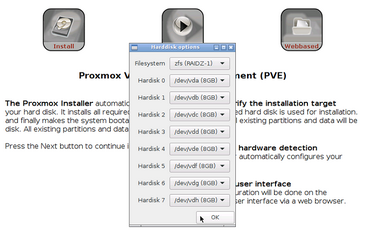

Abbiamo visto che esistono numerose soluzioni per bonificare computer e dischi infettati da ransomware, ma sono moltissime le situazioni in cui ancora non c’è soluzione. Ad esempio non c’è uno strumento funzionante per combattere il recente Locky, ritenuto la minaccia numero uno dagli esperti di sicurezza. Rimangono validi i consigli che abbiamo più volte ribadito su queste pagine: adozione di group policy adeguate che, pianificazione e protezione di backup regolari e testati, aggiornamenti costanti e tempestivi del sistema operativo e dei programmi e uso di file system con sistema di snapshot incorporato (come descritto qui).

Se siete a conoscenza di strumenti e trucchi che a noi sono sfuggiti, e volete condividerli con noi, scriveteci a info [at] guruadvisor.net!