Author

Filippo Moriggia

Dopo 10 anni di esperienza nel settore del giornalismo tecnico collaborando con PC Professionale, Panorama e altre testate del gruppo Mondadori, Filippo Moriggia ha fondato Guru Advisor, il sito italiano di riferimento per professionisti del settore IT, system integrator e managed service provider.

È laureato in Ingegneria delle Telecomunicazioni e svolge attività di libero professionista come consulente presso aziende e studi professionali. Si occupa in particolare di software, virtualizzazione, reti e sicurezza. È certificato VMware VCA for Data Center Virtualization.

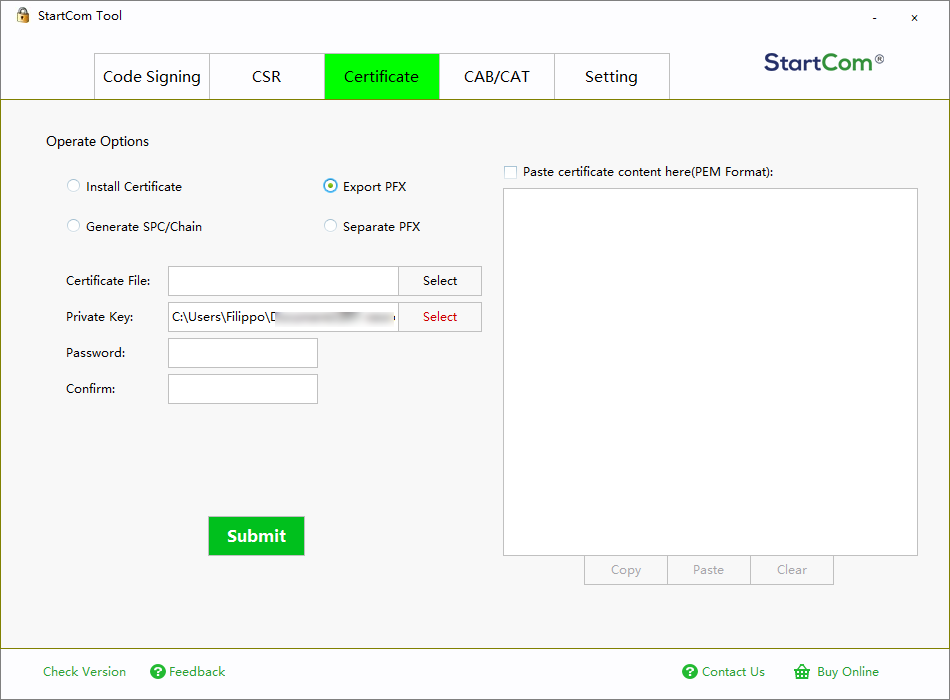

Ecco come utilizzare SSL/TLS, S/Mime, certificati e crittografia a chiave pubblica per rendere più sicuri servizi Web e comunicazioni email

Nonostante molte tecnologie legate ai protocolli SSL/TLS siano state spesso oggetto di attacchi negli ultimi 3 anni, un buon sistemista o manager IT nel 2016 non può pensare che la sua organizzazione utilizzi ancora sistemi che trasmettono in chiaro tutte le informazioni. L’uso del Transport Layer Security (e del suo predecessore SSL) – sia ben chiaro – è tutt’altro che sufficiente a garantire la confidenzialità dei dati trasmessi via Internet e basta una rapida ricerca bibliografica per scoprire una vastità di casistiche e le tipologie di attacchi possibili a questi protocolli (ad esempio qui e qui). TLS rappresenta comunque un primo livello di sicurezza irrinunciabile per i dati che vengono trasmessi, sia nell’accesso a un servizio Web aziendale, sia nell’accesso alla posta elettronica via Webmail o IMAP/POP3/Exchange.

TLS lavora come un tunnel e non modifica la comunicazione che avviene, ad esempio, tra client e server: aggiunge solo – appunto – un Layer che si occupa di cifrare i dati tra la sorgente e la destinazione. Lo fa sfruttando alcuni concetti alla base della cifratura a chiave pubblica. Chi svolge il ruolo di server deve avere un certificato, rilasciato da una autorità di certificazione o – nel peggiore dei casi – autofirmato: solo chi ha comprato il certificato ne ha anche la chiave privata che permette di cifrare la comunicazione.

È già passato quasi un anno dall’annuncio della disponibilità di Windows 10, quello che secondo Microsoft sarà il suo ultimo rilascio di un sistema operativo (ciò che verrà poi saranno solo aggiornamenti). Le statistiche più recenti parlano di 350 milioni di dispositivi che già lo hanno installato (in seguito ad upgrade o perché venduti con a bordo 10). Negli ultimi 50 giorni si parla di una media di 1 milione di installazioni al giorno. Con la fine di luglio l’opzione di upgrade gratuito dovrebbe terminare, dunque molti si stanno muovendo per affrontare questa data.

Windows 10 è pronto anche per il mondo Corporate/Enterprise? Certamente sì, come per quasi tutti i sistemi operativi del gigante di Redmond una volta passati i primi 6 mesi i problemi maggiori o più critici vengono risolti, dunque non è il caso di aspettarsi sorprese su questo fronte. Anzi per aiutarvi a comprendere meglio le potenzialità dell’aggiornamento in questo numero di GURU advisor trovate un approfondimento sulle tecnologie di sicurezza utilizzate da Windows 10.

L’aggiornamento a 10 è però tutt’altro che obbligatorio, nonostante la sua gratuità e difficilmente può essere affrontato alla leggera. Il problema, come nella maggior parte dei casi non è il sistema operativo in sé ma l’hardware. L’upgrade su macchine non di ultima generazione può dare infatti moltissimi problemi: driver inesistenti, dispositivi non supportati, prestazioni nettamente al di sotto delle aspettative e svariati difetti o bug che possono rendere la vita degli utenti ben più difficile del previsto. In molti casi meglio pensare a PC nuovi o comunque ad upgrade (più Ram o una SSD al posto del disco ad esempio).

Intervista a Michael Shaulov – Head of Mobility Product Management presso Check Point Software

Durante lo scorso Mobile World Congress abbiamo fatto quattro chiacchiere anche con Michael Shaulov, responsabile della sezione Mobile di Check Point e fondatore di Lacoon, la società – acquisita dalla stessa Check Point – che ha sviluppato le tecnologie di prevenzione dagli attacchi ora integrate nel pacchetto Mobile Threat Prevention.

Buongiorno Michael, siamo qua al MWC in cui tutti parlano di mobile, ma un tema ricorrente nelle nostre interviste è stato quello della sicurezza. Check Point in questo senso è perfettamente a suo agio…

Certo, Check Point copre con i suoi prodotti tutte le possibili esigenze di sicurezza, dalla protezione degli endpoint, al messaging, fino naturalmente al mobile. I nostri prodotti offrono una esperienza integrata su qualsiasi dispositivo si lavori e in particolare la protezione dei dispositivi mobile – sempre più difficile e attuale, visto anche il contesto in cui parliamo – è uno dei nostri punti di forza.

Come è andata l’integrazione tra il prodotto sviluppato da Lacoon, da cui provieni, e il mondo Check Point.

Molto bene, oggi il pacchetto denominato Mobile Threat Prevention è perfettamente integrato con l’offerta Check Point e in particolare con i prodotti della famiglia Check Point Capsule, che permettono un’esperienza utente integrata e completamente separata anche in ambienti BYOD.

Sembra ieri che GURU advisor è andato online, ma siamo già arrivati al numero 8... Cosa potete aspettarvi per i prossimi mesi? Abbiamo molte idee e le stiamo sviluppando il più rapidamente possibile. Presto inseriremo una pagina dedicata alla segnalazione di tutti gli eventi legati al mondo IT: seminari, fiere, presentazione di prodotti, corsi, webinar. Vi invito a mandarci le vostre segnalazioni all'indirizzo Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo..

Un altro argomento che ci sta molto a cuore è quello dei Managed Service Provider: nella nostra vision i rivenditori di prodotti e software che rappresentano la spina dorsale del mondo IT di oggi dovranno trasformarsi per un approccio molto più simile a quello cloud. Diventare un fornitore di servizi che sia in grado di farsi carico di tutte le necessità aziendali a fronte di un importo mensile onnicomprensivo. Questo approccio richiede sia una differente modalità di lavoro e di interazione, sia strumenti specifici che possano facilitare la gestione. Gli Stati Uniti sono in questo senso molto più avanti di noi e perciò esistono già moltissimi prodotti di questo tipo di cui vorremmo parlarvi. Nei prossimi numeri approfondiremo questi temi e cercheremo di darvi ulteriori informazioni per farvi comprendere vantaggi e svantaggi di questo approccio.

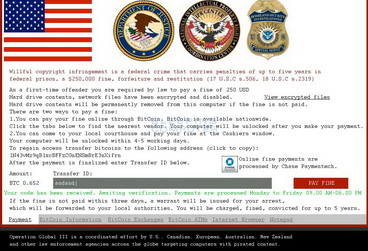

Naturalmente ogni volta che si affronta un differente modello di business bisogna valutarne anche gli aspetti legali. Ma non solo: molti di voi stanno valutando magari di spostare delle macchine di clienti nel cloud, gestendole direttamente o indirettamente in una architettura single tenant o multitenant e vorrebbero capire se devono rispettare qualche legge o normativa per poterlo fare. Molti si sono trovati a dare consigli invece sul pagamento di un riscatto per un attacco ransomware, senza essere completamente consci delle possibile conseguenze. Ogni volta che si parla di questi (e altri) temi è importante capire da un punto di vista legale qual è l'approccio migliore, per non incorrere in rischi o addirittura in reati (come appunto il pagamento di un riscatto...), evitando così di mettere a repentaglio il vostro business. Per aiutarci a capire questi fenomeni dal prossimo numero ci aiuterà un avvocato con alcuni articoli specifici, cercando di spiegare il tutto nel modo più chiaro e semplice possibile. Se volete farci qualche domanda in proposito mandatela sempre a Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo..

E ora buona lettura di questo nuovissimo numero 8!

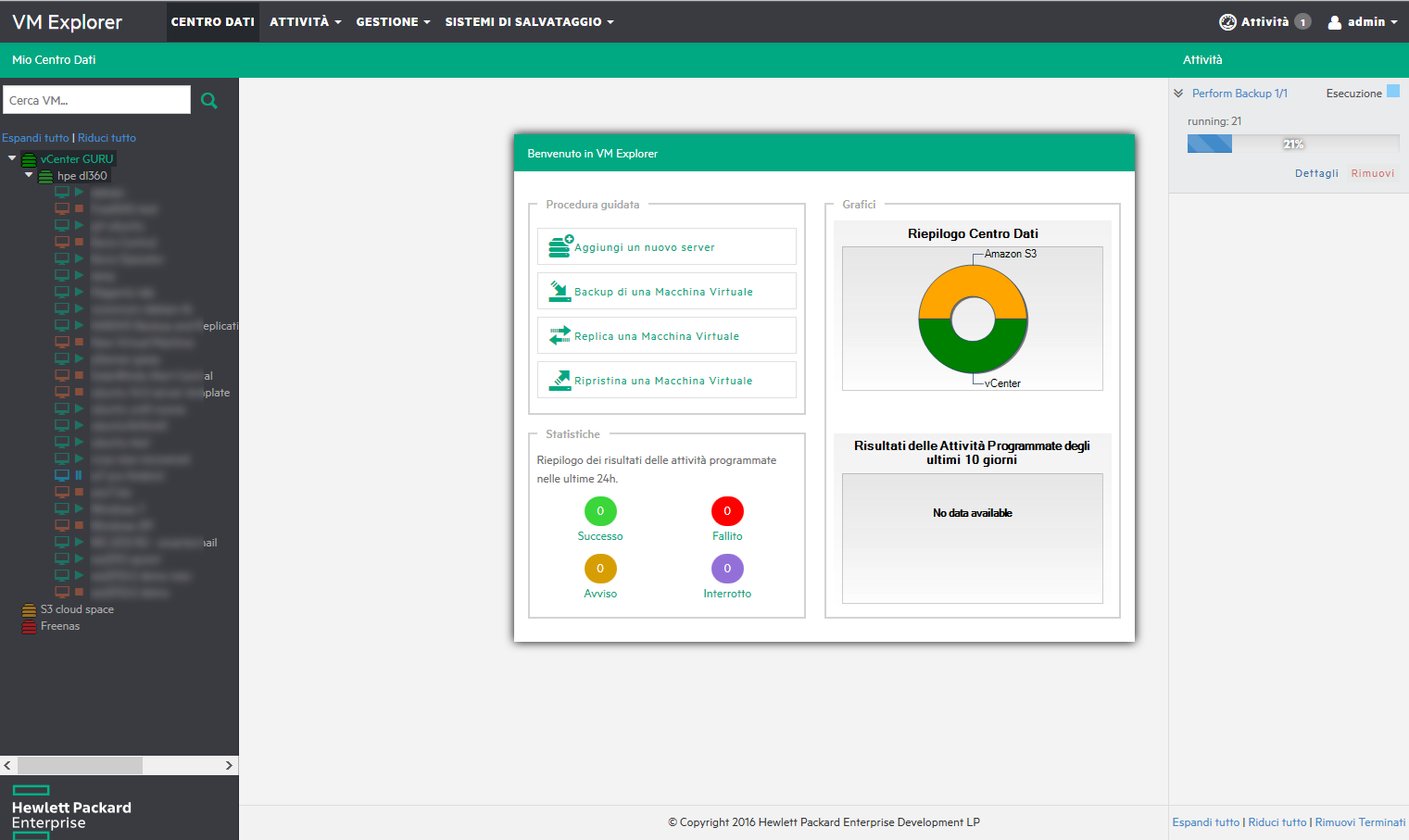

VM Explorer: il nuovo strumento di HP Enterprise per il backup di VMware vSphere e Microsoft Hyper-V

VM Explorer è un software sviluppato in Svizzera dalla Trilead a partire dal 2007 e conta oltre 10.000 clienti nel mondo. Questo numero è destinato però ad aumentare, soprattutto considerando la crescente autorevolezza che ha acquistato in seguito alla recente acquisizione di HPE, come ci ha confermato Roberto Beneduci di CoreTech, distributore storico del software: "A parità di periodo rispetto al 2015, nel primo trimestre del 2016, il numero di licenze VM Explorer vendute è più che raddoppiato".

Una acquisizione ben motivata

HPE aveva già un software di backup di fascia Enterprise, la Suite HPE Data Protector e detiene con i suoi server il 60% del mercato VMware OEM. Con VM Explorer HPE può offrire ai propri clienti una soluzione facile, robusta ed economica, dedicata unicamente al backup dei sistemi virtuali, ben differente da Data Protector, una soluzione indirizzata a una fascia di clientela differente (infrastrutture da migliaia di VM). Con questa mossa HPE può ora offrire a tutti i propri clienti di fascia Small and Medium Business (<100 VM), una soluzione meno complessa e per molti aspetti più appetibile rispetto alla diffusa suite di Veeam.

Read more VM Explorer: il nuovo strumento di HP Enterprise per il backup di VMware vSphere e Microsoft Hyper-V-

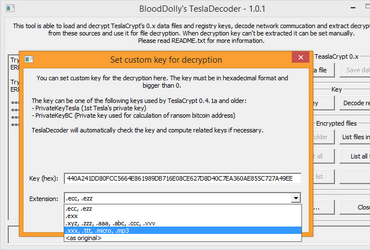

Teslacrypt: rilasciata la chiave

Gli sviluppatori del temuto ransomware TeslaCrypt hanno deciso di terminare il progetto di diffusione e sviluppo e consegnare al pubblico la chiave universale per decifrare i file. Read More -

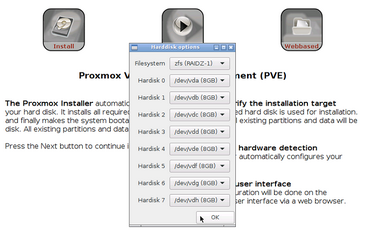

Proxmox 4.1 sfida vSphere

Proxmox VE (da qui in avanti semplicemente Proxmox) è basato sul sistema operativo Debian e porta con sé vantaggi e svantaggi di questa nota distribuzione Linux: un sistema operativo stabile, sicuro, diffuso e ben collaudato. Read More -

Malware: risvolti legali

tutti i virus e in particolare i più recenti Ransomware, che rubano i vostri dati e vi chiedono un riscatto, violano la legge. Vediamo insieme come comportarsi, per capire anche se e quando bisogna sporgere denuncia. Read More

- 1