Attacchi DDoS e Botnet

Cryptominer usa rootkit per nascondersi

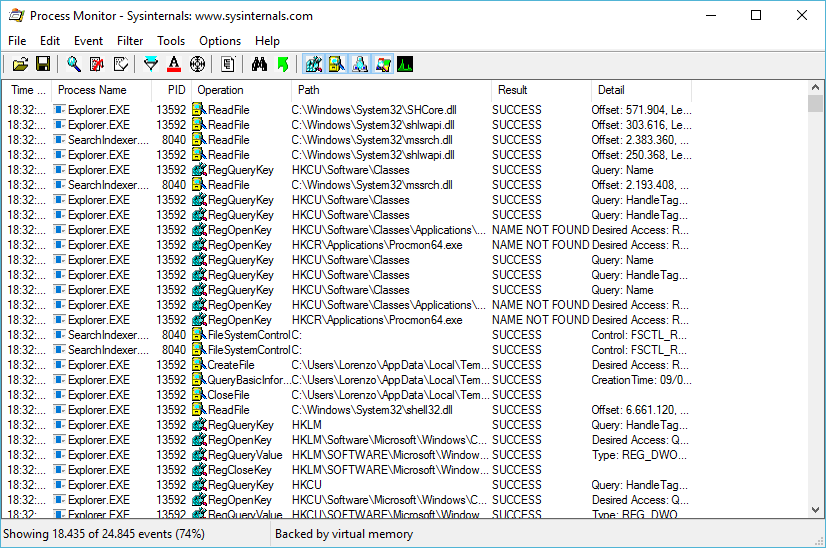

Un report di TrendMicro illustra come sia iniziata l’era del cryptomining - cioè la generazione di criptovalute tramite l’utilizzo non autorizzato delle risorse computazionali delle vittime - tramite rootkit. Un rootkit è essenzialmente softwarecon privilegi d'accesso normalmente non consentiti. Un’attività di cryptomining è facilmente individuabile con quegli strumenti (Task Manager di Windows, top di Linux, etc..) che mostrano in tempo reale l’utilizzo di CPU, oltre che notando un generale peggioramento delle prestazioni della macchina, ed infatti esistono soluzioni affidabili di prevenzione.

Il malware individuato, ribattezzato Coinminer.Linux.KORKERDS.AB, sfrutta un rootkit, nella fattispecie Rootkit.Linux.KORKERDS.AA, che nasconde le sue attività ai sistemi di controllo, risultando virtualmente invisibile a sistemi e sysadmin: prestazioni degradate e nessuna traccia, in pratica un incubo. Infatti i rootkit hanno la caratteristica di lavorare a basso livello con privilegi e accessi altrimenti non consentiti che consentono di sfuggire agli strumenti tradizionali di scansione e monitoraggio.

Come best practices, TrendMicro raccomanda di rinforzare l’adozione del principio dei minimi privilegi minimizzando o, meglio, disabilitando l’uso di librerie non verificate, eseguire un hardening dei sistemi, proporre una corretta politica di controllo accessi, monitorare i sistemi ed eseguire aggiornamenti tempestivi.

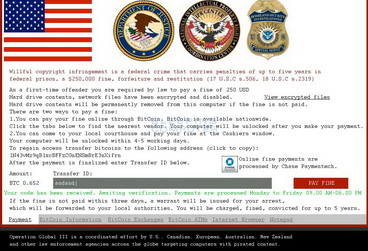

Necurs è la botnet responsabile di una pesante campagna sextortion

Necurs è una botnet responsabile di diversi attacchi e distribuzione di spam, più volte apparsa in questa rubrica. Recentemente si è resa responsabile di un’ondata di spam di tipo “sextortion”, un portmanteau tra le parole sex ed extortion, come rilevato da Jaeson Schultz di Cisco Talos.

Il contenuto della mail è facilmente indovinabile: vengono richiesti dei soldi (l’estorsione) in cambio della non divulgazioni di materiale riguardo la sfera sessuale della vittima. La campagna è stata più efficace grazie alla modifica del campo From contenuto nelle intestazioni (headers) del messaggio, che normalmente contiene l’indirizzo del vero mittente, mentre nel caso delle mail spam come queste, contiene l’indirizzo del destinatario, cioè della vittima, rendendo più credibile il contenuto del messaggio agli occhi di un utente poco avveduto.

In caso di ricezione di una mail simile, cestinarla senza pensarci e non cliccare link, rispondere o tantomeno pagare. Non solo ransomware o crypto-mining: anche la vecchia tecnica dello spam, unita al desiderio più primordiale del genere umano, arricchisce gli hacker.

Ransomware

KingMiner è un nuovo cryptominer in evoluzione

I ricercatori CheckPoint hanno individuato un cryptominer, cioè malware che sfrutta la potenza computazionale del computer vittima per fare mining di cripto-valute, con caratteristiche evolute.

Il malware attacca Windows Server (principalmente IIS e SQL Server) e guadagna accesso tramite attacchi brute force; quindi esegue un controllo sulla struttura del server, cancella tracce di attacchi di versioni precedenti e scarica il payload in formato non zip, bensì XML eludendo così i controlli. Il file contiene un blob codificato Base64 che contiene il vero payload in formato zip, che include il miner XMRig CPU. L’eseguibile contenente il miner viene eseguito dopo essere stato “assemblato” da libreria DLL, file di configurazione e ed eseguibile vero e proprio, risultando in un’attività di emulazione che non viene rilevata dagli antivirus.

I ricercatori CheckPoint hanno notato il pattern in evoluzione del malware: la prima versione, risalente a giugno, aveva un payload non offuscato e quindi facilmente individuabile; una seconda versione, risalente ad settembre, aveva il payload offuscato ma non il metodo corretto di emulazione. Infine la versione di ottobre, l’ultima, contiene miglioramenti nel file di configurazione di XMRig e la creazione di chiavi di registro, in modo da passare inosservato.

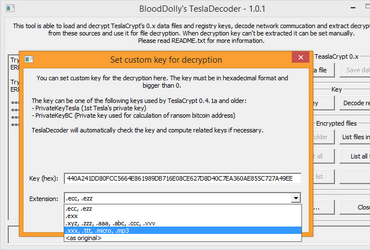

Disponibili nuovi strumenti di decifrazione per diversi ransomware

Se da una parte il mondo dei ransomware ogni mese vede nuove minacce, è anche vero che grazie al lavoro di volontari e ricercatori vengono sviluppati strumenti per decifrare i dati cifrati dai ransomware: se non si hanno dei backup pronti da ripristinare, il consiglio è di conservare i file cifrati in attesa di un tool apposito. L’instancabile Michael Gillespie ha rilasciato uno strumento per CryptoNar e uno per STOP Ransomware

BitDefender ha rilasciato strumenti per GandCrab 1, 4, 5 (che tuttavia sembra non decifrabile a seguito di una versione aggiornata di GandCrab 5, Alex Svirid ha rilasciato uno strumento per WannaCash ed infine, Dr.Web ha rilasciato uno strumento per DCRTR.

La pagina dedicata del progetto NoMoreRansom rimane il punto di riferimento, e il servizio Ransomware ID di MalwareHunter Team permette di identificare quale ransomware ha cifrato i vostri file tra i 500 in catalogo

Vulnerabilità

Attacco remoto consente di spegnere gli apparati di rete Cisco

Cisco ha rilasciato un security advisor in cui avverte della presenza di un bug che consente di spegnere e riavviare alcuni apparati di rete. Una vulnerabilità in un protocollo del motore di ispezione del software della serie ASA e TDF consente ad un utente remoto e non autenticato di riavviare il dispositivo o aumentare artificialmente il carico di lavoro della cpu, risultando in una condizione di attacco DoS.

Il bug è dovuto ad una gestione errata del traffico da parte del protocollo; Cisco ha rilasciato degli update che risolvono il problema, disponibili per i clienti con supporto tecnico attivo.

Vulnerabilità in Virtualbox consente di arrivare a ring3 dell’hypervisor

Il ricercatore InfoSec Sergey Zelenyuk ha scoperto una vulnerabilità in Virtualbox che consente di arrivare a ring3 dell’hypervisor.

La vulnerabilità coinvolge tutte le macchine virtuali create con Virtualbox fintanto che sono configurate con scheda di rete Intel PRO/1000 MT Desktop (82540EM) (per intenderci, la Intel E1000) e modalità NAT.

La E1000 ha una vulnerabilità che consente ad un attaccante con privilegi di root (o amministratore) in una vm di arrivare su host fino a ring3; qui può sfruttare altre vulnerabilità dell’host -se presenti- per arrivare addirittura a ring0 e avere il più totale controllo della macchine fisica.

Non è una vulnerabilità facilmente sfruttabile e richiede una certa competenza, tuttavia la falla di sicurezza è evidente e pone seri rischi.

In attesa di una patch da parte di Oracle ci sono due strade per mettersi al sicuro: o cambiare la scheda di rete virtuale, oppure non usare la modalità NAT (con la E1000).

Kubernetes rilascia patch per bug di tipo “privilege escalation”

Red Hat ha identificato una vulnerabilità, catalogata come CVE-2018-1002105 e con impatto critico, che coinvolge Kubernetes e consente di guadagnare permessi di root (“privilege escalation”) in Kubernetes, un sistema di orchestrazione di container micro-servizi. Il bug consente di guadagnare permessi indipendentemente dal motore computazionale sottostante, ad esempio OpenShift Container Platform, e prendere controllo dei pod (il termine usato dal prodotto per indicare i cluster di container) se l’utente ha normali permessi di tipo exec/attach/portforward; in ambito OpenShift, le API metrics-server e servicecatalog consentono di guadagnare accesso anche ad utenti non autenticati.

Le seguenti versioni di Kubernetes contengono la patch risolutiva: v1.10.11, v1.11.5, v1.12.3 e v1.13.0-rc.1.

News dai vendor

PHP 5 sarà obsoleto nel 2019

Il ciclo vitale della versione 5 di PHP si avvia alla sua naturale conclusione: il 31 dicembre 2018 cesserà il Security Support alla versione 5.6, l’ultima della famiglia di PHP 5, come spiegato nella tabella di mantenimento delle release. Anche PHP 7.0 ha finito di ricevere il Security Support, addirittura a inizio dicembre. In entrambi i casi è richiesta l’adozione di una release più recente di PHP; le implicazioni relative alla sicurezza di un linguaggio considerato in EOL (End-of-Life) sono ovvie.

In questo post del blog Wordfence sono presenti ulteriori considerazioni.

Microsoft consente di eseguire Windows Defender in una sandbox

Per un corretto ed efficace funzionamento, gli antivirus hanno bisogno di avere visibilità totale sul sistema che controllano, hanno in genere permessi elevati: ma questo significa anche che possono offrire la massima esposizione nel caso in cui un malware riuscisse ad “evaderli”.

Da questa considerazione nasce l’idea di utilizzare un ambiente protetto in cui eseguire il programma, la sandbox appunto, in modo che un’eventuale fuoriuscita del malware non faccia danni al sistema; diversi antivirus supportano questa modalità.

Tra i quali c’è anche Windows Defender, l’antivirus che Microsoft include nel suo sistema operativo.

Ulteriori dettagli, incluso come abilitare la modalità, sono disponibili in questo post del blog Microsoft.

Tuesday Patch di Microsoft

Come ogni secondo martedì del mese, Microsoft ha rilasciato il pacchetto cumulativo di aggiornamenti per sistemi Windows noto come Patch Tuesday. Viene installato automaticamente se gli aggiornamenti automatici sono abilitati, altrimenti è disponibile tramite Windows Update. Tra i 53 problemi sistemati in 12 diversi prodotti, citiamo quelli relativi a Office, Edge, Internet Explorer, Office e Office Services and Web Apps, ChakraCore, Adobe Flash Player, .NET Framework, ASP.NET, Skype for Business e Visual Studio. In nessun caso le vulnerabilità sono state in precedenza sfruttate per attacchi.

Questo post del blog GFI riassume bene gli aggiornamenti contenuti nel Patch Tuesday.

È possibile selezionare i singoli pacchetti di aggiornamento e trovare ulteriori informazioni sulle patch tramite la Security Update Guide.