Kerio Control è una soluzione integrata per il controllo perimetrale della rete, inquadrabile nella categoria degli UTM (Unified Threat Management). Si tratta quindi di un sistema che prevede la gestione delle minacce in maniera unificata, permettendo l’uso di una sola interfaccia per la configurazione dei diversi aspetti riguardanti la sicurezza in rete.

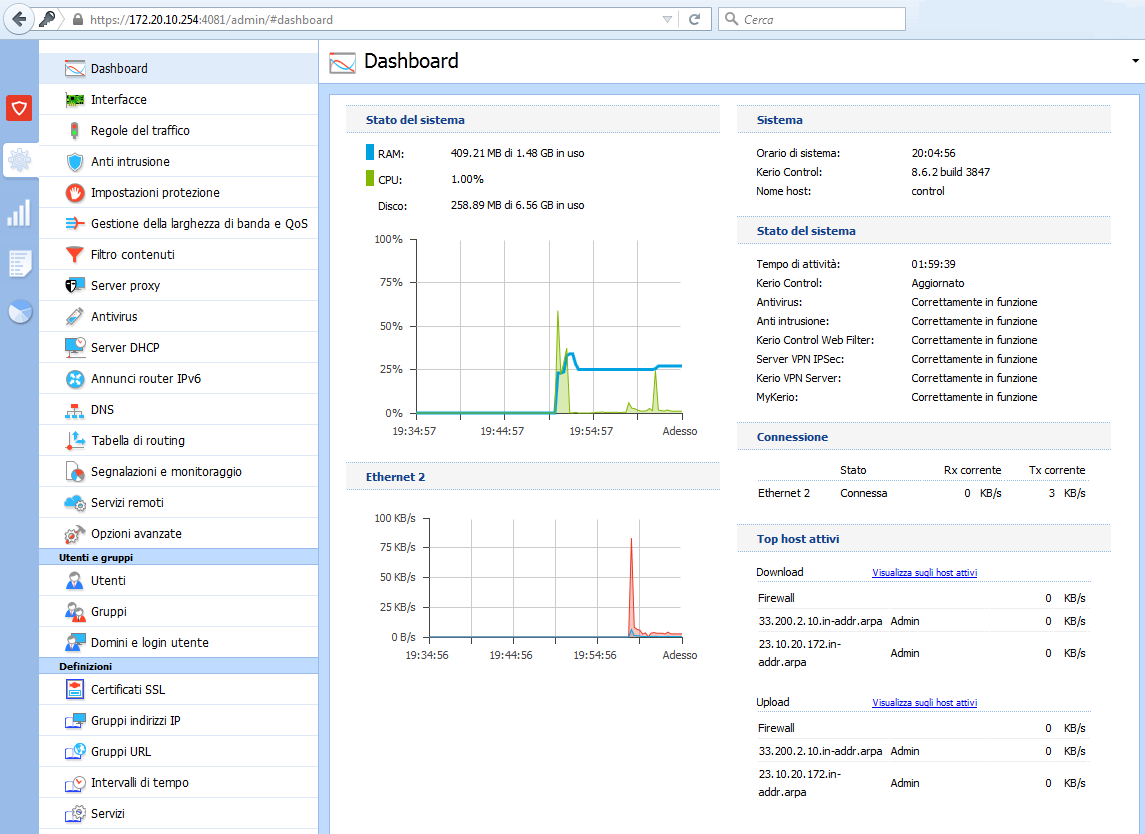

Kerio Control, giunto alla versione 8.6.2 nel momento in cui scriviamo, è contemporaneamente un firewall di tipo stateful inspection, un sistema IPS/IDS, un gateway di bilanciamento del traffico, un DHCP server, DNS forwarder, un sistema di filtraggio dei contenuti Web ed un server VPN per il collegamento sicuro degli utenti remoti (e delle sedi remote) alla rete aziendale. L’elenco delle funzioni supportate è lungo, chi volesse verificarlo può farriferimento alla pagina del sito ufficiale http://www.kerio.com/products/kerio-control/features

Installazione

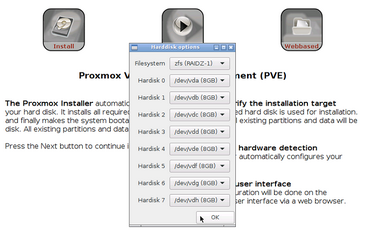

Kerio Control è disponibile sotto tre forme di distribuzione: Hardware Appliance, Software Appliance e Virtual Appliance. La Virtual Appliance è la versione che meglio si presta per analisi e test, poiché è resa disponibile come Virtual Hard Disk (VHD) per Microsoft Hyper-V, come pacchetto Open Virtualization Format (OVF) per VMware ESX/ESXi oppure macchina virtuale VMware precostruita (VMX).

Virtual Appliance per VMware

È possibile scaricare l’immagine desiderata dal sito web di Kerio, all’indirizzo http://www.kerio.com/support/kerio-control. Prendendo come esempio l’ambiente virtuale di VMware, una volta eseguito l’upload dei due file .VMX e .VMDK nel datastore di un host ESXi, è sufficiente registrare la macchina nell’inventario dell’host e avviarla. È poi necessario seguire le poche istruzioni indicate a video per completare una configurazione di base ed avere l’appliance pronta all’uso. Nelle fasi iniziali del setup è importante indicare correttamente l’interfaccia connessa a Internet e quella che invece è collegata alla rete locale, che sarà utilizzata per la gestione dell’appliance. La console di amministrazione è disponibile via web alla pagina https://indirizzoip:4081/admin

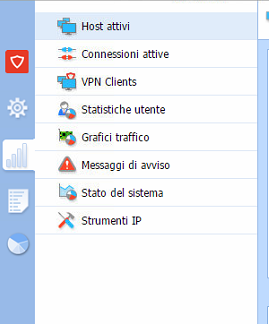

Pagina inziale dell’interfaccia di gestione

MyKerio: La gestione su Cloud per MSP

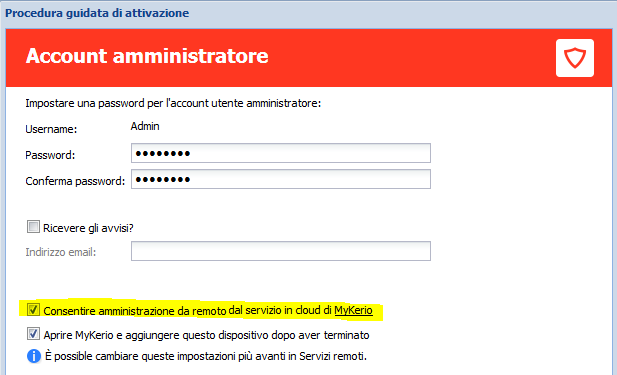

Con la versione 8.6 è stato introdotto l’uso del servizio Cloud MyKerio per la gestione centralizzata, che consente di impostare la propria appliance da qualsiasi punto di accesso a Internet. Il collegamento tra l’appliance Kerio Control e la console centralizzata su cloud può essere portato a termine durante il setup iniziale, abilitando la voce “Consentire amministrazione da remoto dal servizio in Cloud di MyKerio”:

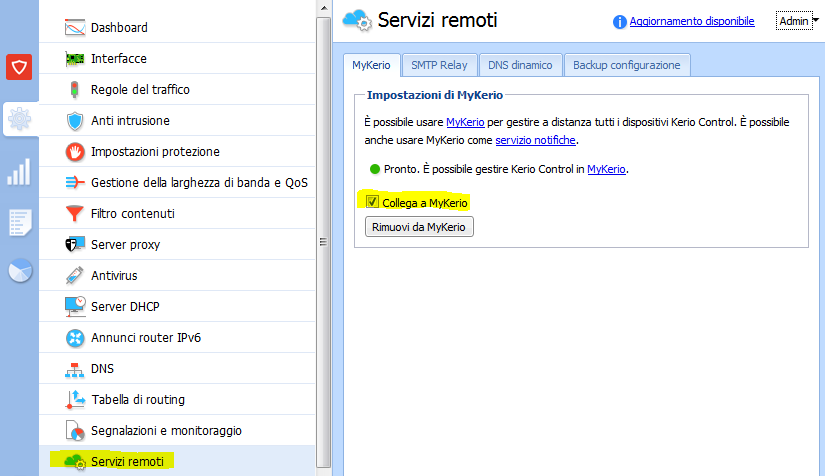

Se il servizio non è stato attivato durante il setup, sarà possibile attivarlo in qualsiasi momento successivo, accedendo alla console di gestione e spuntando la casella di controllo “Collega a MyKerio” nel menu Servizi Remoti:

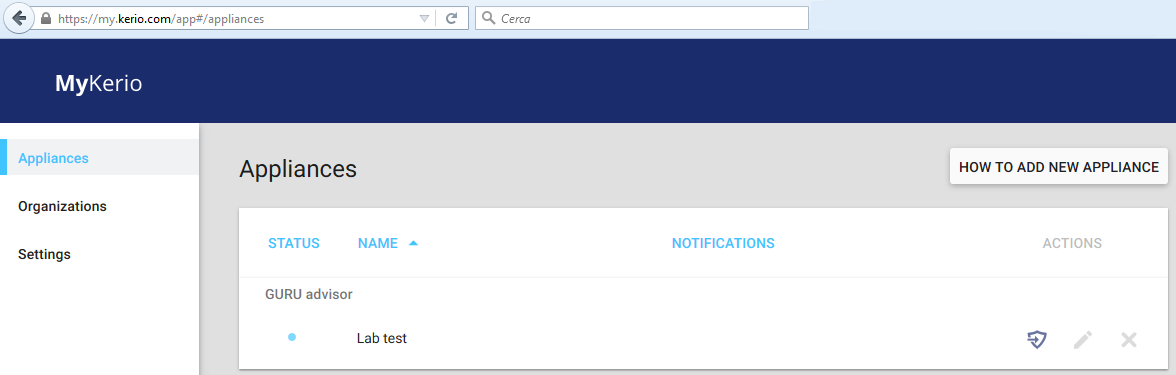

Per accedere al servizio di gestione cloud MyKerio, è necessario autenticarsi sul sito https://my.kerio.com/login.

Regole del traffico e filtro contenuti

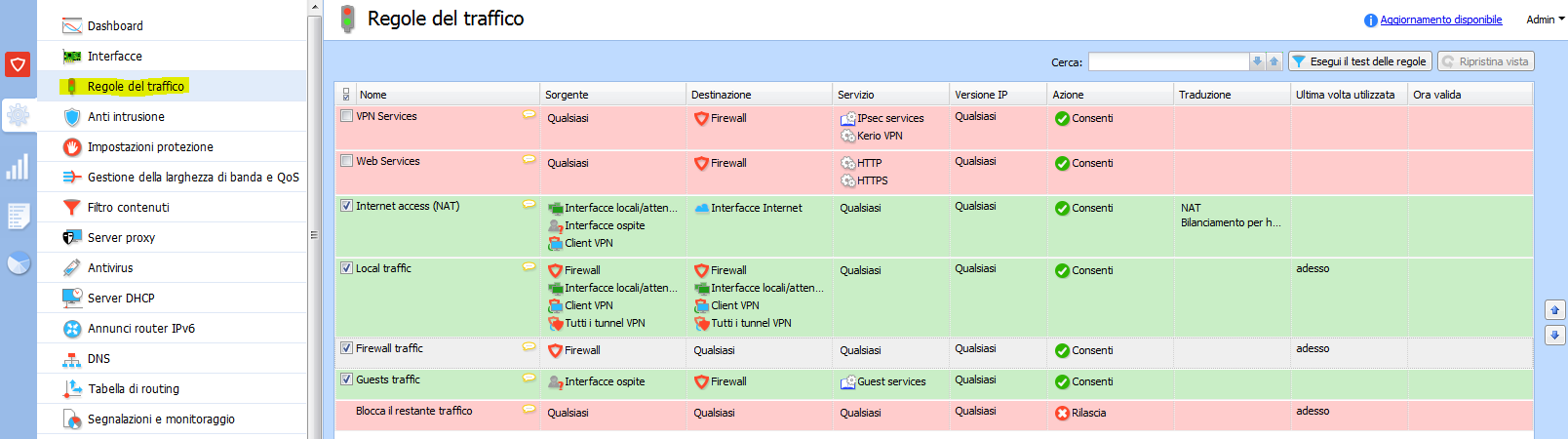

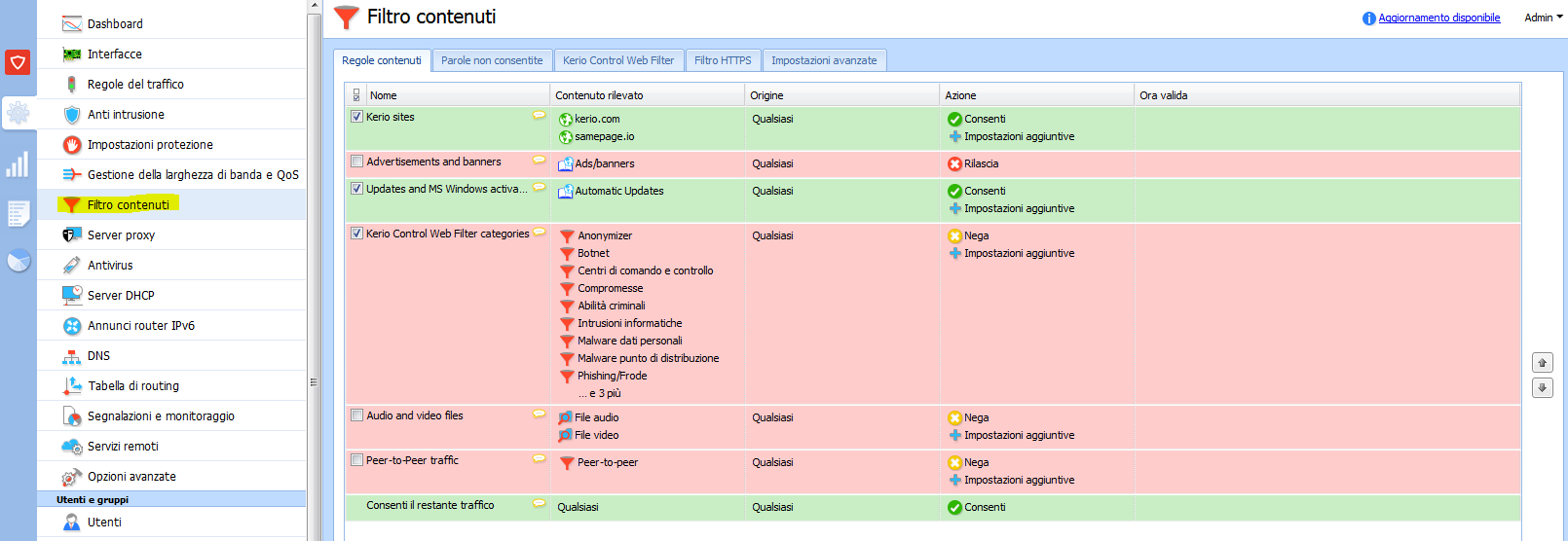

La sezione delle regole firewall permette di proteggere i propri dispositivi in rete, grazie all’impiego di funzioni come il deep packet inspection e il routing avanzato, che supportano sia IPv4 sia IPv6. La console di gestione prevede semplici azioni per la creazione e la modifica delle regole: le azioni sono agevolate da funzioni pratiche come l’uso del tasto destro del mouse sugli oggetti, che permette di accedere a menu contestuali, e il doppio clic sui singoli campi per modifiche dinamiche. La sezione di filtraggio dei contenuti permette di creare policy per il controllo dei traffici in entrata e in uscita, utilizzando come filtri URL specifici, tipologie di traffico, categorie di contenuti e intervalli di tempo.

Impostazione delle regole di traffico

Impostazioni di filtraggio dei contenuti

I filtri consentono, in maniera selettiva, di bloccare, permettere o loggare gli accessi a ben 141 diverse categorie di contenuti. Il controllo del tipo di traffico permette ad esempio di limitare lo streaming video, bloccare il P2P e impedire la visita di siti contenenti malware o che rappresentino dei punti di arrivo per il phishing.

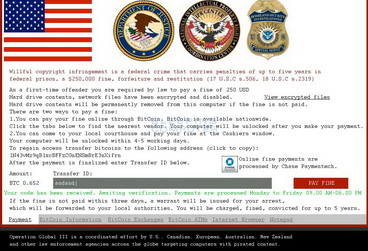

IPS e antivirus

Le funzioni di protezione base tramite regole firewall sono accompagnate da un sistema anti intrusione IPS (Intrusion Detection System), basato sulla piattaforma Snort. Il servizio garantisce l'analisi del traffico in tempo reale, riuscendo ad individuare potenziali minacce ed intrusioni. Il controllo del traffico avviene a diversi livelli, tramite analisi del protocollo, analisi del contenuto e confronto dei contenuti con un database di regole continuamente aggiornato. Per la parte antivirus, Kerio integra il motore di scansione di Sophos, nota realtà nel panorama IT, focalizzata sulla fornitura di sicurezza ad organizzazioni e imprese. Il servizio antivirus esegue la scansione dell’intero traffico web che passa per l’appliance, e sono ovviamente inclusi tutti gli oggetti allegati alle e-mail.

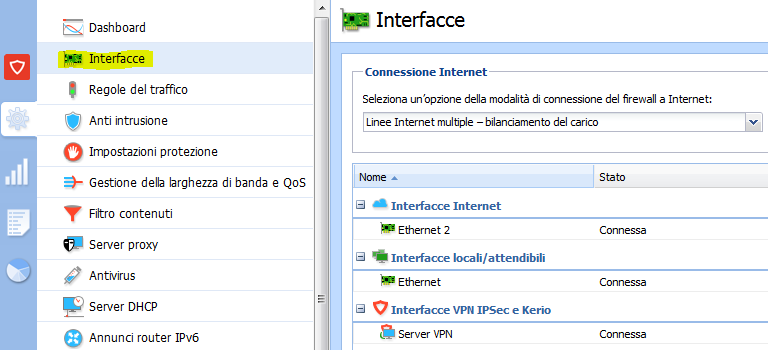

Multiple Internet Link, Gestione larghezza di banda e QoS

La funzione Multiple Internet Link permette, in pochi passaggi, di gestire il traffico fra diversi accessi Internet, ad esempio una linea in fibra e un servizio ADSL. Gli accessi possono essere configurati in load-balance, con la possibilità di assegnare dei valori di peso per ogni linea, oppure in failover, dove una linea funge da back-up dell’altra. Kerio Control esegue un monitoraggio costante su disponibilità e affidabilità dei collegamenti: appena un accesso a Internet non è più disponibile, il traffico è reindirizzato verso le altre linee attive. E' anche possibile utilizzare in maniera indipendente ogni singola linea internet in base alle proprie esigenze, quindi si può ad esempio decidere di utilizzare una specifica linea internet per una specifica regola di ingresso o uscita.

Impostazione del bilanciamento fra più accessi Internet

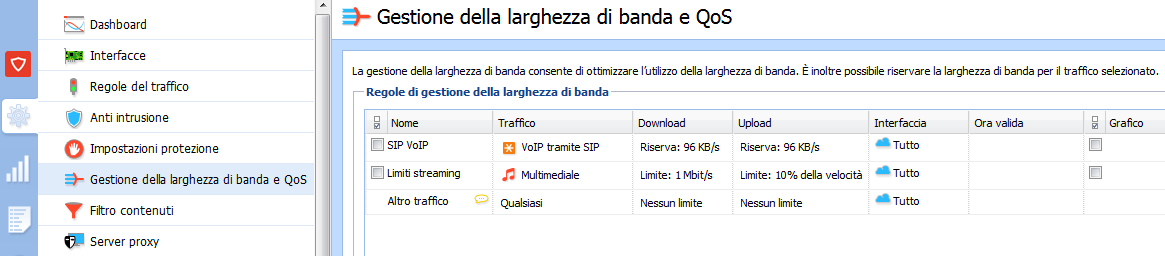

I meccanismi di QoS consentono un controllo granulare sulla larghezza di banda massima utilizzabile per ogni tipo di traffico: in tal modo si possono assegnare una banda massima, oppure garantire una certa priorità impostando una banda minima garantita. Il limitatore integrato riesce quindi a preservare la banda disponibile per le applicazioni più importanti. In particolare, per quelle applicazioni sensibili alla latenza come il VoIP o i flussi multimediali, sarà possibile garantire diversi livelli di priorità rispetto al traffico di rete generale.

Impostazioni del QoS

VPN e accessi remoti IPsec/L2TP

Kerio Control integra un server VPN in grado di realizzare collegamenti site-to-site e client-to-site. La configurazione dei collegamenti richiede interventi minimali; per gli utenti remoti, è fornito un client VPN disponibile per Windows, Mac e Linux. In ogni caso, a garanzia della compatibilità con software e prodotti di terze parti, è previsto il supporto allo standard IPsec/L2TP. Degna di nota la funzionalità Two-Factor Authentication, ossia l’autenticazione a due passaggi che aggiunge un secondo livello di sicurezza per gli accessi remoti: il meccanismo prevede che un utente in collegamento remoto inserisca, oltre alle sue credenziali, anche uno speciale codice a tempo, generato da un’applicazione installata sul proprio computer o dispositivo mobile. Le applicazioni di generazione del codice compatibili con Kerio Control sono quelle che rispettano l’RFC 6238, e fra queste rientrano Google Authenticator, FreeOTP Authenticator e Authenticator per Windows Phone.

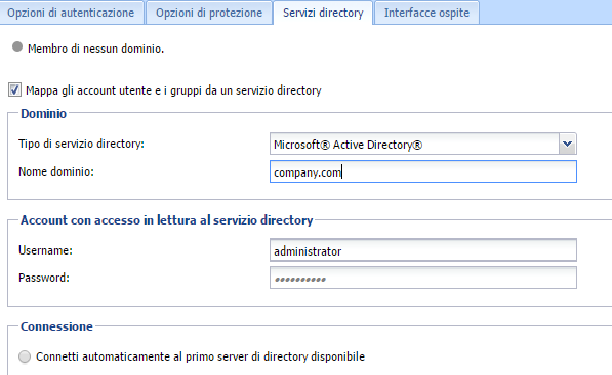

Gestione utenti: Autenticazione locale o tramite Active Directory

Kerio Control prevede l'autenticazione degli utenti da un dominio Active Directory o Apple Open Directory. In alternativa è disponibile un database interno degli utenti. Tra le funzioni di sicurezza più restrittive, vi è quella di concedere l’accesso alla rete solo previa autenticazione al firewall da parte degli utenti. Altra peculiarità: le policy di accesso alla rete e al Web possono essere applicate in modo personalizzato ai singoli utenti, a prescindere dal dispositivo di accesso utilizzato.

Impostazioni autenticazione centralizzata servizi directory

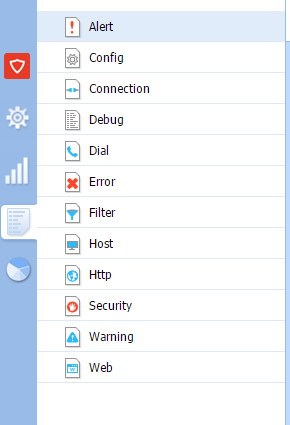

Stato e Logs

Spesso nella scelta di un firewall ci si dimentica di verificare la facilità di consultazione dei log e la possibilità di verificare lo stato delle connessioni in tempo reale. Al lato pratico questi sono elementi molto importanti che nel Kerio Control sono gestiti molto bene.

Sezione dedicata alla consultazione dei log

La sezione dedicata ai log è completa e organizzata. E' possibile consultare 12 log differenti e particolare attenzione può essere rivolta al log Debug dal quale si possono tracciare specificatamente altri 73 tipi di messaggi, divisi per protocolli, moduli o servizi.

Sezione del monitoraggio di stato

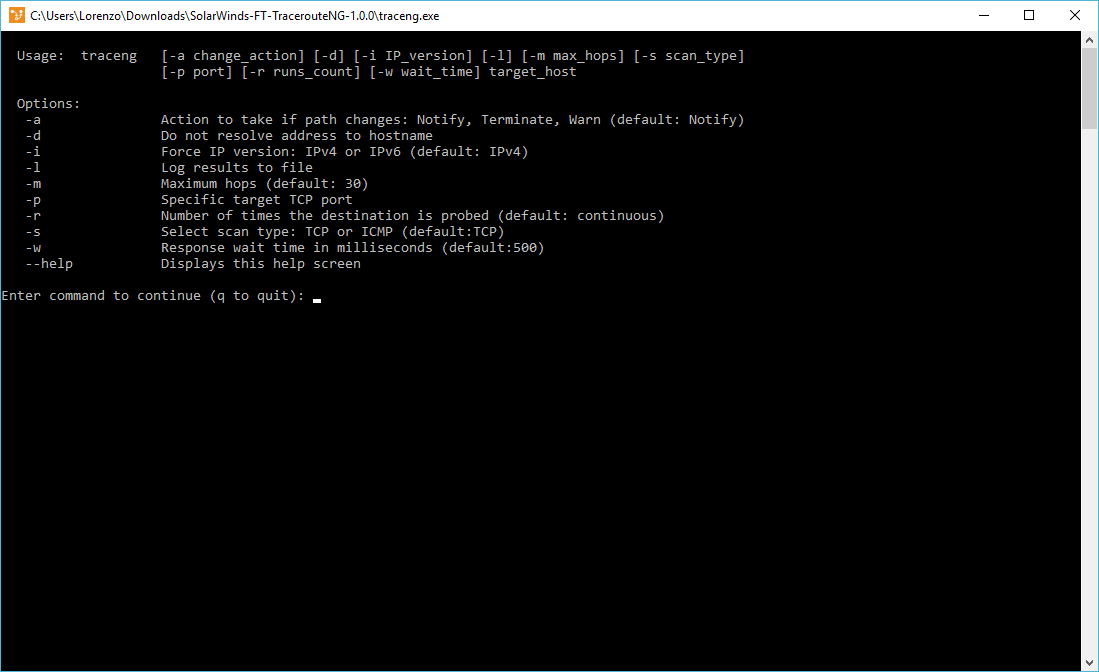

Kerio ha prestato molta attenzione anche alla sezione dedicata alla consultazione dello stato in tempo reale di diversi elementi, tra cui Host attivi, Connessioni attive, Clients VPN, stato del sistema (cpu, ram e disco) e messaggi di avviso. Dalla sezione Stato del sistema è possibile effettuare un riavvio o spegnimento del firewall, liberare spazio su disco o effettuare l'aggiornamento automatico alle versioni successive. Nel menu Strumenti IP trovano posto utility sempre necessarie quali: Ping, Traceroute, DNS Lookup e Whois.

Statistiche

Molto dettagliata, ma non per questo complicata, la sezione dedicata a report e statistiche. Con questo strumento gli amministratori sono in grado di verificare i dettagli delle attività intraprese su Internet da ogni singolo utente, e monitorarne il comportamento: siti visitati, orario delle visite, termini di ricerca utilizzati e motori di ricerca abitualmente impiegati. Tutte queste informazioni, incrociate fra loro, permettono di affinare al meglio le regole di rete e le politiche di QoS. Altro aspetto rilevante, la possibilità di eseguire automaticamente i report in momenti prestabiliti, con l’invio del risultato via mail.

Quanto ai vantaggi sul suo impiego, certamente molte delle funzioni che abbiamo elencato e descritto sono previste anche in altri prodotti della fascia UTM. Tuttavia, l’aspetto che rende particolare Kerio Control rispetto alla concorrenza, oltre che essere il punto di forza dichiarato, è l’estrema facilità d’uso. Kerio Control è la soluzione ideale per chi desidera un prodotto completo e di facile.

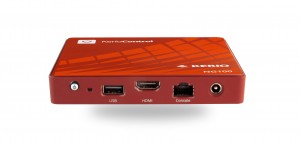

Nuovo Kerio Control Box NG100

Novità interessante arrivata proprio prima dell'articolo sono le nuove appliance di Kerio. Control sino ad oggi è sempre stato venduto con licenze basate sul numero di utenti: la nuova Kerio Control Box NG100 ha introdotto il licensing ad utenti illimitati. Costa € 544 (Iva esclusa, prezzo di listino) e include le funzionalità Sophos Antivirus e Web Filter. Di seguito foto e caratteristiche tecniche.

Kerio Control Box NG100

• Utenti illimitati

• Integra Antivirus e Web Filtering

• 3 porte ethernet Gigabit Indipendenti (LAN e WAN)

• Garanzia 1 anno estendibile a 3 anni

Performance

• Firewall 215 Mbit/s

• IPS 98 Mbit/s

• Antivirus (32 kB files) 36 Mbit/s

• UTM (32 kB files) 30 Mbit/s

• Versione desktop Fanless, silenzioso ed affidabile

• Processore dual-core Intel Bay Trail E3825 1.33 GHz

• Ram 4GB sodimm DDR3-1600

• Hard Disk 32GB MLC miniMSATA 3Gb/s

• Dimensioni molto contenute: 124,26 mm x 19,4 mm x 119,66 mm

• Pesa solo 0,5kg