Attacchi DDoS e botnet

La botnet Rakos cresce ma rimane inattiva

La botnet Rakos cresce in termini numerici ma rimane inattiva, secondo Renato Marinho di Morphus Labs.

Rakos aggiunge circa 8.000 nuovi device IoT zombie ogni giorno, e si evolve: è stata aggiunta una struttura P2P in cui alcuni bot funzionano da server C&C (Command & Control) chiamati Skaros, altri da “operai” - Checker - che lanciano attacchi via SSH ad altri server per aggiungerli alla botnet.

Attualmente Rakos è composta da device IoT: RaspberryPI 45%, OpenELEC (su RaspberryPI) 22%, Ubiquiti (access point wireless) 16% ed altri.

Ad oggi l’unico rimedio per eliminare il malware è riavviare il dispositivo IoT e utilizzare delle credenziali SSH robuste.

Marinho definisce la botnet come “transiente”: i bot non rimangono tali indefinitivamente ma solo fino al riavvio; la forza della botnet sta nel numero di bot disponibili in media ogni giorno - circa 8000 - che sono sufficiente a scatenare attacchi DDoS di grande impatto.

Shodan inaugura un nuovo strumento per trovare server C&C

Shodan inaugura Malware Hunter, uno strumento per individuare i server Command and Control (abbreviati in C&C o C2), cioè quei server facenti parte di una botnet che inviano i comandi ai membri (zombie) della botnet stessa e funzionano da centri di distribuzione del codice dannoso a cui gli zombi attingono.

Malware Hunter funziona grazie a bot che sondano la Rete cercando computer configurati in modo da funzionare da server C2 di una botnet. Il bot usa poi dei metodi predefiniti per fingere di essere un computer infetto e comunicare con il server C&C. Se il sospetto server C2 risponde, Malware Hunter registra i dati e li mette a disposizione nel tool grafico.

La botnet Bondnet fa mining di cripto-valute su sistemi Windows Server infetti

Non solo attacchi DDoS, campagne spam o diffusione malware, le botnet si occupano anche di mining di cripto-valute, come nel caso di Bondnet, la botnet costruita da un hacker noto come Bond007 e scoperta dai ricercatori GuardiCore.

La botnet è composta da circa 15.000 macchine Windows infette, di cui 2.000 attive ogni giorno, che estraggono cripto-valute, soprattutto Monero ma anche ByteCoin, RieCoin e ZCash.

Gli hacker hanno sfruttato vulnerabilità presenti in phpMyAdmin, JBoss, Oracle Web Application Testing Suite, ElasticSearch, MSSQL, Apache Tomcat, Oracle Weblogic e altri per guadagnare un punto d’entrata nel sistema. Librerie DLL e script Visual Basic hanno poi provveduto a scaricare ed installare dei RAT (Remote Access Trojan) per avere una backdoor con cui installare un programma miner per estrarre le cryptovalute.

GuardiCore ha fornito uno strumento di rilevamento e bonifica.

L’Interpol identifica 9.0000 server C&C

L’Interpol annuncia di aver identificato circa 9.000 server C&C (Command & Control) dislocati in Indonesia, Malaysia, Myanmar, Filippine, Singapore, Tailandia e Vietnam.

I server funzionavano come centri di download malware, diffusione di ransomware e spam e per lanciare attacchi DDoS.

L’operazione è stata condotta in collaborazione con società private come Trend Micro, Kaspersky Lab, Cyber Defense Institute, Booz Allen Hamilton, British Telecom, Fortinet e Palo Alto Networks.

Ransomware

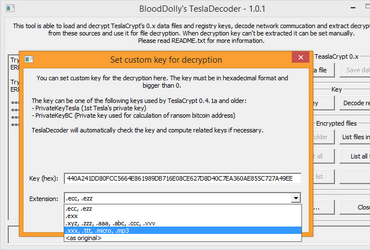

Emsisoft rilascia strumento di decrittazione per Amnesia e Cry128

Emisoft ha rilasciato uno strumento di decrittazione per il ransomware Amnesia, che ha fatto la sua comparsa a fine aprile.

Amnesia sfrutta la connessione remota RDP con dei tentativi brute force per accedere al sistema e iniziare a cifrare i file.

È disponibile un tool anche per Cry128, che fa parte della famiglia di ransomware CryptON.

Ricordiamo che Emsisoft ha rilasciato recentemente degli strumenti per CryptON e Cry9 (altra variante di CryptON).

Avast rilascia strumento di decrittazione per AES_NI e Wallet

Avast ha rilasciato due strumenti di decrittazione per i ransomware AES_NI, comparso per la prima volta a fine 2016, e Wallet, una variante di Crysis.

I tool sono disponibili a questo indirizzo.

Vulnerabilità

40 modelli di router Asus sono vulnerabili a 5 exploit

Nightwatch Cybersecurity ha scoperto he 40 diversi modelli di router Asus sono vulnerabili a 5 exploit che consentono di ottenere la password della rete Wifi, cambiare impostazioni senza autenticazione, eseguire del codice e carpire informazioni e dati.

La lista dei modelli in questione e dettagli sugli exploit è disponibile a questo indirizzo.

La buona notizia è che Nightwatch Cybersecurity ha reso note le vulnerabilità ad Asus con largo anticipo, in modo che sia stato possibile creare un nuovo firmware, disponibile a questo indirizzo, che corregge le vulnerabilità.

25 modelli di Router Linksys sono vulnerabili ad exploit

Linksys annuncia che in 25 modelli di router appartenenti alle serie WRT e EAxxxx sono presenti delle vulnerabilità che possono essere sfruttati per attacchi, come rilevato da IOActive.

In attesa del rilascio di un firmware che risolva le vulnerabilità, Linksys invita i possessori dei router in questione ad abilitare gli aggiornamenti automatici, disabilitare la rete Wifi ospiti e cambiare la password di default dell’utente Administrator.

Adobe rilascia patch per 7 vulnerabilità di Flash Player

Adobe ha rilasciato un aggiornamento per Flash Player che risolve 7 vulnerabilità che potenzialmente possono far prendere il controllo ad un hacker della macchina su cui è in esecuzione Flash Player.

L’aggiornamento è disponibile per i sistemi operativi Microsoft Windows, Linux e Apple macOS; visitando questa pagina di Adobe Flash Player è possibile scoprire se la versione installata è da aggiornare e, nel caso, eseguire l’aggiornamento.

Samba è vulnerabile ad un possibile exploit

Samba è una suite di strumenti che rende possibile la condivisione di file tramite share di rete tra sistemi Linux e Windows.

I suoi sviluppatori hanno annunciato la scoperta di una vulnerabilità, presente dalla versione 3.5.0 in poi, contenuta in un file demone responsabile del servizio di condivisione che può essere sfruttata con addirittura una sola riga di codice e che porta all’esecuzione di codice sul server.

Una possibile mitigazione della falla si ottiene aggiungendo la stringa “nt pipe support = no” nella parte delle configurazioni globali del file smb.conf e riavviando il servizio.

Samba è utilizzato anche da vari vendor; Synology ha reso disponibile una patch che corregge il problema.

News dai vendor

Rilasciate le nuove versioni di Firefox e Chrome

Firefox e Chrome si aggiornano, e arrivano rispettivamente alla versione 53 e 58. L’aggiornamento è automatico (se impostato), se manuale va eseguito dal menù delle opzioni.

La versione 58 di Chrome contiene 29 aggiornamenti di sicurezza che risolvono vari bug, viene aggiunto il supporto per Progressive Web Apps su Android e vengono bloccati i domini che usano le lettere dell’alfabeto cirillico che ricordano quelle dell’alfabeto latino: questa misura contrasta quei tentativi di phishing che si basano sull’ambiguità di lettere visivamente uguali.

Con la versione 53 Firefox cessa definitivamente il supporto per Windows XP e Vista; rimane attiva la versione Firefox 52 ESR per questi due sistemi operativi fino al termine fissato per fine settembre 2017.

La novità principale è l’introduzione di due Compact Theme (Light e Dark), in realtà già disponibili da tempo nella versione Developer Edition, che ricordano Microsoft Edge nell’aspetto: un miglioramento grafico sostanziale rispetto alla solita UI utilizzata da Firefox.

Per gli utenti su Windows è disponibile “Quantum Compositor” che permette di migliorare la stabilità della parte grafica.

Anche il sistema di Firefox Site Permissions è rinnovato nella grafica, e ora è simile a quello di Chrome (specialmente da device mobile), impossibile da non essere notato.

Firefox 55, release prevista per agosto, chiederà esplicitamente all’utente di abilitare Flash per i siti che lo supportano, di fatto eliminando l’opzione “attiva sempre” tutt’ora disponibile. Questo è un ulteriore passo nell’ottica di abbandono di Flash in favore di HTML5, che pone minori rischi in termini di sicurezza e maggiori prestazioni a parità di risorse.

HP rilascia patch che rimuove keylogger installato su alcuni portali

HP ha rilasciato tramite Windows Update una patch che rimuove un keylogger presente su 28 modelli di PC portatili prodotti tra il 2015 e il 2016, come riferisce ad Axios.com Mike Nash, HP Vice President.

Il keylogger è stato scoperto dalla svizzera Modzero, società attiva in ambito cyber-security, che ha individuato il file MicTray64.exe in un pacchetto di driver audio, responsabile della registrazione di tutti i tasti premuti dall’utente su file di log, che però non sono mai stati inviati ad HP. La presenza dei file pone però dei rischi in termini di sicurezza.

Nash commenta l’inclusione del file come “..qualcosa che fa parte del processo di sviluppo e sarebbe dovuto essere rimosso” prima della messa in vendita dei computer.

Microsoft cessa il supporto a certificati SSL con SHA-1 in Edge ed Internet Explorer

Dopo Chrome e Firefox, anche i browser di Microsoft cessano il supporto ai certificati SSL creati con l’algoritmo di cifratura SHA-1, ritenuto obsoleto e insicuro.

L’update, distribuito via Microsoft Update (May 2017 Patch Tuesday), fa sì che i siti con certificato SHA-1 vengano segnalati come insicuri; a febbraio Google ha annunciato la prima “collisione SHA-1” che ha mostrato quanto sia errato supporre che l’algoritmo sia sicuro e richieda un costo computazionale troppo elevato per tentare un hacking. Il sito Shattered http://shattered.io/ offre una dimostrazione pratica della collisione.

Microsoft consiglia di migrare i siti con SHA-1 a SHA-256, algoritmo ritenuto affidabile e valido.