Attacchi DDoS e botnet

IoT_reaper: una nuova botnet in evoluzione

I ricercatori Netlab hanno identificato una nuova botnet soprannominata IoT_reaper.

La botnet è nelle prime fasi di vita ed è in rapida evoluzione: per ora non ha lanciato alcun attacco ma, come il nome lascia intendere, fa incetta di dispositivi IoT non protetti e li aggiunge alla sua rete. È simile alla botnet Mirai, ma con alcune differenze: colpisce solo device vulnerabili e non cerca di bucare le password (con una evidente minor spesa operazionale), integra parti in codice LUA che consentono attacchi più sofisticati e esegue scansioni poco incisive, quindi difficili da rilevare.

La botnet ha aggiunto circa 20mila dispositivi in poco più di 2 settimane; le vulnerabilità sfruttate riguardano dispositivi D-Link, Netgear, Linksys ed altri: sono specificate nell’articolo linkato. In diversi casi sono disponibili delle patch, occorre aggiornare il software/firmware.

Botnet scansiona il Web in cerca di chiavi private SSH

In un post WordFence lancia l’allarme riguardo il rilevamento di un’attività di scansione del Web in cerca di chiavi private SSH incautamente ospitate sui web server.

Non è chiara quale sia la botnet che esegue la scansione, né di chi sia opera, tuttavia WordFence mette in allerta tutti coloro che gestiscono un sito/server e si connettono con un sistema di autenticazione basato su coppia di chiavi.

Ovviamente il ritrovamento di una chiave privata consente di connettersi a quel sito/server, quindi l’impatto è potenzialmente devastante; l’errore che viene a volte commesso è quello di copiare sul proprio sito/server la chiave privata per la connessione: questa deve rimanere sul proprio computer ben custodita, su server va caricata solo la chiave pubblica, che è un semplice file di testo solitamente con estensione .pub (=public).

WordFence ha messo a disposizione il servizio Gravity che scansiona il vostro sito e avvisa eventuali malconfigurazioni/problemi.

In aggiunta, Gravity ha già evidenziato come quasi il 13% dei siti scansionati ospita delle informazioni sensibili con accessibilità pubblica -file di configurzione, log, script e backup-, che espongono i siti a grossi rischi.

AKAMAI identificat botnet di tipo “Fast Flux”

AKAMAI ha identificato una botnet del tipo “Fast Flux” composta da circa 14mila dispositivi zombie.

L’idea dietro la tecnica “fast flux” è quella di associare diversi indirizzi IP allo stesso sito e rotarli regolarmente; se si usano diversi nomi di dominio in maniera opportuna, è possibile nascondere il server C&C e rendere difficile la sua identificazione e analisi. Ulteriori informazioni sono disponibili in questo post di ESET.

La botnet nello specifico ospita pagine di phishing, proxy e server C&C per campagne malware, in aggiunta ad attività di scraping web, attacchi di tipo SQL Injection e Brute Force Login; AKAMAI non ha fornito dettagli su chi compone la botnet, ma visto che la porta 7549 (quella del protocollo TR-069 per la gestione remota) risulta aperta, si ipotizza router e dispositivi di rete casalinghi.

Il mining di bitcoin viene eseguito sempre più spesso via browser

A settembre ThePirateBay ha scritto un post in cui parlava di un test riguardo attività di mining di cryptovalute sul suo sito, suscitando diverso scalpore.

Coinhiveè una libreria JavaScript che permette il mining di cryptovalute, in particolare Monero, via browser: l’utente visita il sito in questione e il suo computer, per la durata della connessione al sito, partecipa alle attività di mining utilizzando parte delle risorse computazionali. Anche i ricercatori Palo Alto hanno dedicato un articolo al tema.

Da qualche mese si stanno moltiplicando i servizi come Coinhive: ad esempio sono stati scoperti Coin Have, PPoi, MineMyTraffic, e JSEcoin.

Ma c’è di più: ci sono anche plugin specifici per WordPress come Simple Monero Miner o Coin Hive Ultimate.

In alcuni casi gli utenti riportano che preferiscono questa soluzione se permette di evitare la visualizzazione di pubblicità e banner; ma cosa succede in quei casi dove la componente di mining viene aggiunta ad un sito dopo che è stato bucato? Sarebbe opportuno che i browser implementassero la possibilità di avvisare l’utente e permettere di scegliere se consentire o meno il mining.

Un normale ad-blocker, o plugin anti-mining, bloccano le attività.

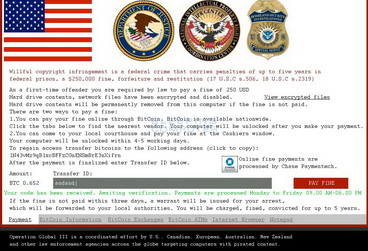

Ransomware

Magniber, il successore di Cerber

Magniber è il nuovo ransomware distribuito dal Magnitude Exploit Kit, ed è stato identificato dai ricercatori Malwarebytes.

Magniber ha lo stesso sistema di pagamento e di cifratura di Cerber, per questo si suppone che siano frutto dello stesso hacker (o team di hacker); il nome è una sincrasi appunto tra Magnitude e Cerber.

Magnitude sfrutta tecniche di malvertising e una vulnerabilità di Internet Explorer che risulta risolta tramite patch, ma diversi computer non sono ancora aggiornati. Ha un particolare meccanismo di verifica che fa partire la procedura di cifratura dei file solo se l’indirizzo IP della vittima è della Corea del Sud.

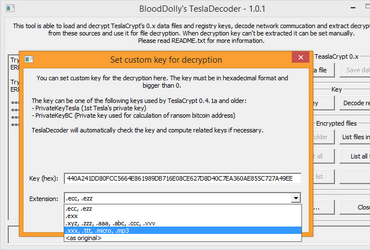

Disponibili nuovi strumenti di decifrazione per diversi ransomware

Se da una parte il mondo dei ransomware ogni mese vede nuove minacce, è anche vero che grazie al lavoro di volontari e ricercatori vengono sviluppati strumenti per decifrare i dati cifrati dai ransomware: se non si hanno dei backup pronti da ripristinare, il consiglio è di conservare i file cifrati in attesa di un tool apposito.

Questo mese segnaliamo strumenti di decifrazione per i file cifrati da Petya(versioni Red e Green Petya, Mischa e GoldenEye), LambdaLocker, e Stricker (download qui).

Un ricercatore noto come “Simone” ha pubblicato uno strumento per Magniber che però va compilato in Visual Studio.

La pagina dedicata del progetto NoMoreRansom rimane il punto di riferimento, e il servizio Ransomware ID di MalwareHunter Team permette di identificare quale ransomware ha cifrato i vostri file.

L’economia nascosta dei ransomware cresce vertiginosamente

Black Carbon ha pubblicato uno studio in cui si evidenzia che, su base annua, l’economia nascosta legata alla vendita ransomware sia cresciuta del 2.500% e raggiunge i 7 milioni di dollari.

Lo studio, condotto tra agosto e settembre 2017, ha rilevato altri dati interessanti: più di 6.300 marketplace, più di 45.000 inserzioni e prezzi per i kit DIY che variano da 0.5$ a 3.000$, oltre che a vere e proprie figure lavorative di service provider e distributori posti ad un livello superiore di RaaS (Ransomware as a Service).

Per garantire l’anonimità delle transazioni, BitCoin e TOR risultano i vettori (valuta e canale) più utilizzati.

I ricavi dei riscatti toccano il miliardo di dollari per anno: una vera e propria economia in boom.

Vulnerabilità

OptionsBleed è un bug Apache che espone informazioni sulla memoria

È stato scoperto un bug di Apache che espone informazioni relative alla memoria del server.

HTTP ha diversi metodi oltre ai classici GET e POST, tra cui OPTIONS, ed è stato scoperto che diversi web server rispondevano alla richiesta OPTIONS con tutti i metodi supportati ed altre stringhe casuali, di fatto dando informazioni in un “-bleed-style”, per cui il bug è stato battezzato OptionsBleed sulla scia di HeartBleed (pur rimanendo molto meno grave).

Il bug è dovuto alla direttiva nella configurazione generale Limit che restringe l’accesso ad un utente a certi metodi HTTP, ma se in un file .htaccess che non è registrato nel server la direttiva Limit viene impostata per un metodo non valido, Apache espone in maniera random alcune stringhe riguardanti la configurazione, che non sono comunque sufficienti a progettare un attacco o avere informazioni importanti.

Si raccomanda di aggiornare la versione di Apache.

Bug in dnsmasq espone dispositivi Linux

dnsmasq è un software che, a fronte di un’impronta computazionale minima, offre servizi DNS e DHCP per piccole reti, ed è implementato in device mobile, sistemi operativi, dispositivi IoT, router casalinghi, software (ad es. Kubernetes) e tanti altri campi.

I ricercatori Google hanno trovato diverse vulnerabilità che mettono a rischio tutti i sistemi che usano dnsasq. In particolare sono state identificate 7 vulnerabilità che coinvolgono i servizi DNS e DHCP, i cui effetti sono rilevanti: 3 vulnerabilità Remote Code Execution, 3 DoS e una Information Leak che neutralizza la Address Space Layout Randomization (ASLR), che è una misura preventiva contro gli exploit.

È stata pubblicata una versione del software che risolve i problemi, la 2.78; Android ha rilasciato una patch inclusa nell’aggiornamento “Security Bulletin” di ottobre.

Maggiori informazioni sono disponibili in questo post del blog TrendMicro.

Malware Sockbot Android trovato in 8 app su Google Play Store

I ricercatori Symantec hanno identificato 8 app vendute su Play Store, lo store di Android, che risultavano infettate da Sockbot Android.

Il malware in sostanza iniziava una proxy SOCKS sui device infetti e diventava parte di una botnet, in attesa di comandi dal server C&C.

Le app, che consistevano in skin per il gioco Minecraft e contavano ciascuna tra i 600.000 e 2.6 milioni di installazioni, sono state prontamente rimosse dallo store.

Adobe rilascia patch per Flash Player

Adobe ha rilasciato una patch correttiva per Flash Player che risolve una vulnerabilità zero-day (CVE-2017-11292) che risulta in Remote Code Execution.

Questa è presente in tutte le versioni di Flash Player, da 27.0.0.159 in giù, per Windows, Linux, macOS e Chrome OS; la versione 27.0.0.170 risolve il problema.

La vulnerabilità è stata scoperta dai ricercatori Kaspersky Labs ed è stata sfruttata dal gruppo di hacker BlackOasis tramite campagne email con allegato infetto.

News dai vendor

Firefox Quantum, il nuovo browser di Mozilla

Firefox Quantum è la nuova versione del browser di Mozilla, per ora disponibile come beta, il cui rilascio è previsto per novembre.

Quantum introduce diverse novità rispetto alle versioni precedenti di Firefox, a cominciare da un’interfaccia grafica ristrutturata chiamato Photon.

Le novità più interessanti riguardano le prestazioni, con il browser che finalmente utilizza tutti i core presenti e che presenta una migliore gestione della memoria RAM.

Vengono aggiunti uno strumento per la cattura di screenshot (e condivisione tramite servizio offerto sempre da Firefox), un pulsante ‘Libreria’ con accesso veloce a elementi Pocket (il tool ‘read-it-later’ integrato in Firefox), preferiti, download, screenshot, cronologia, tab sincronizzate con altri dispositivi, una nuova barra dell’indirizzo e una nuova modalità di personalizzazione del menù.

NextCloud introduce la cifratura end-to-end nativa

La nuova versione del client di NextCloud introduce una funzione che troverà particolare consenso tra gli utenti: la cifratura dei dati end-to-end, aka Client Side Encryption.

Per ora la funzione è in fase beta, ma il rilascio generale è previsto a breve con la versione 13.

La cifratura lavora a livello di cartelle e, ovviamente, non coinvolge il server che ospita l’installazione di NextCloud: il grande vantaggio è che, in caso di hacking al server, i dati rimangono cifrati; NextCloud supporta anche la cifratura completa dei dati su server (full disk encryption).

La cifratura non richiede password dell’utente ma si basa su passcode generati dal device; il ripristino del codice è possibile tramite un altro device associato dall’utente all’account o tramite codice manuale specificato in fase di cifratura della cartella. È presente il supporto a Hardware Security Module per soluzioni enterprise.

Anche in ottica GDPR, che entrerà in vigore a maggio 2018, questa è una notizia che verrà apprezzata.

Il Fall Creators Update di Microsoft è disponibile

Il pacchetto cumulativo di aggiornamenti di Microsoft “Fall Creators Update” per Windows 10 è disponibile.

Attualmente viene rilasciato in vari scaglioni tramite Windows Update, in alternativa si può forzare il download tramite lo strumento Windows 10 Update Assistant.

Oltre a diverse novità riguardo app e funzionalità, c’è una novità riguardo la sicurezza particolarmente interessante: Windows Defender Exploit Guard, uno strumento di lotta ai ransomware che protegge i file da modifiche non autorizzate da parte di file malevoli o sospetti. Sostituisce Enhanced Mitigation Experience Toolkit (EMET), il cui supporto terminerà a luglio 2018. Anche Windows Defender Antivirus ha delle impostazioni anti-ransomware abilitate di default.

Inoltre, se si accede al proprio profilo Windows tramite account AADP o MSA, si può resettare password e PIN direttamente da lock screen con verifica via email (su altro device).

Google rilascia Chrome 62 e introduce Chrome Cleanup

Google ha rilasciato Chrome 62 per Windows, macOS e Linux.

Sono sistemati 35 problemi di sicurezza ( di cui 8 di livello High) e aggiunte nuove feature, tra cui il supporto ai font OpenType variabili, il rilascio delle Network QUality Estimator API, la possibilità di catturare e fare streaming di elementi DOM e avvertimenti per connessione HTTP sia in modalità normale che Incognito, per ora solo se la pagina include campi input utente.

Le note di rilascio di DevTools per Chrome 62 sono presenti a questo indirizzo.

Inoltre Google ha aggiunto una nuova funzione che avvisa l’utente quando un’estensione tenta di cambiare le impostazioni di default dell’utente (extension hijacking) come homepage, proxy o motore di ricerca, e il Chrome Cleanup Tool, in precedenza offerto come app standalone. Questo strumento permette di individuare quando l’utente installa del software che intacca il comportamento e le impostazioni di Chrome, in modo da prevenire l’installazione di software indesiderati. Infine viene annunciata la collaborazione con ESET per la creazione di un ambiente di sandboxing per la scansione e il controllo dei file scaricati.

Microsoft Patch Tuesday

Come ogni secondo martedì del mese, Microsoft ha rilasciato il pacchetto cumulativo di aggiornamenti per sistemi Windows noto come Patch Tuesday. Viene installato automaticamente se gli aggiornamenti automatici sono abilitati, altrimenti è disponibile tramite Windows Update.

Tra i 67 aggiornamenti di questo mese, di cui 27 segnalati come Critical, ricordiamo Microsoft Graphics (Remote Code Execution), Internet Explorer e Microsoft Edge (Memory Corruption), Microsoft Office, Microsoft Skype for Business, Microsoft JET Database Engine, Microsoft Windows (Remote Code Execution), e Chakra Core.

È possibile selezionare i singoli pacchetti di aggiornamento e trovare ulteriori informazioni sulle patch tramite la Security Update Guide.