Assegnazione dei permessi

Una volta creato un ruolo, è possibile assegnarlo ad un utente. L'assegnazione è possibile per ogni oggetto presente nell’inventario del vCenter Server. Assegnare un ruolo significa assegnare una Permission.

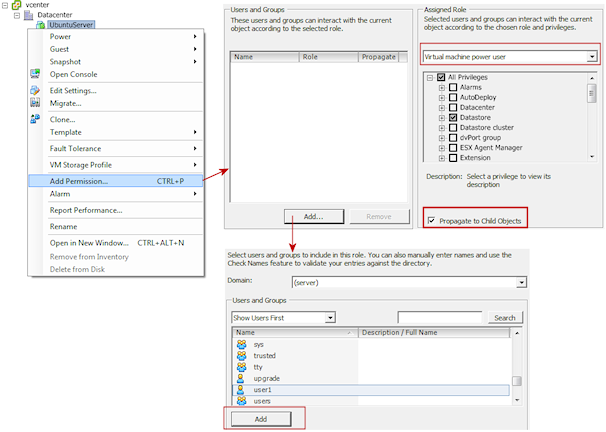

Procedura con vSphere Client

- Fare clic con il tasto destro su un oggetto dell’inventario, ad esempio una macchina virtuale.

- Dal menu contestuale, selezionare la voce Add Permission; si aprirà la finestra Assign Permissions.

- A destra, sotto Assigned Role, selezionare il ruolo desiderato.

- Nella stessa finestra, fare clic su Add per aggiungere uno o più utenti/gruppi a cui assegnare il ruolo selezionato.

- Per estendere i permessi a tutti gli oggetti figlio, abilitare la voce Propagate to Child Objects.

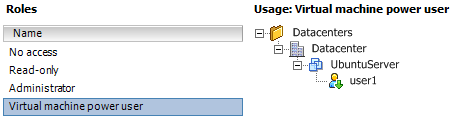

Visualizzando la lista dei ruoli nel percorso Home > Administration > Roles, e selezionando il ruolo appena utilizzato, potremo osservare l’elenco degli oggetti sui quali è attivo quel ruolo.

Quando un permesso viene assegnato ad un oggetto, può essere esteso a tutti gli oggetti figlio lasciando abilitata la voce Propagate to Child Objects. Tuttavia, se per un oggetto figlio viene esplicitato un determinato permesso, questo prevale rispetto al permesso ereditato dall’oggetto padre. Ad esempio, se un utente ha il ruolo di amministrazione delle VM di un host, ma su una specifica VM ha privilegi di sola lettura, allora l’utente sarà in grado di gestire e modificare tutte le VM di quell’host, tranne quella per cui sono stati esplicitati privilegi di sola lettura.

Se un utente fa parte di più gruppi, e questi gruppi sono utilizzati su uno stesso oggetto, a quell’utente saranno concessi i privilegi di tutti i gruppi ai quali appartiene. Vale sempre la regola per cui una permission esplicitata per un oggetto figlio prevale rispetto a quella assegnata all’oggetto padre; pertanto se l’utente appartiene al gruppo di amministratori che possono gestire tutte le VM di un host, ma anche ad un gruppo che ha privilegi di sola lettura su una specifica VM, allora quell’utente sarà in grado di gestire e modificare tutte le VM, escluso quella specifica su cui avrà privilegi di sola lettura.

Infine, se un permesso è stato esplicitato per un utente, prevale sui permessi di gruppo assegnati sullo stesso oggetto. Per intenderci, se l’utente appartiene al gruppo di amministratori che possono gestire tutte le VM di un host, ma a quell’utente si assegnano privilegi di sola lettura su una specifica VM, allora quell’utente sarà in grado di gestire e modificare tutte le VM, escluso quella specifica su cui avrà privilegi di sola lettura.

Procedura con vSphere Web Client

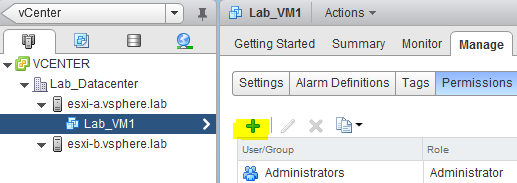

- Selezionare un oggetto dall’inventario, ad esempio una macchina virtuale.

- Fare clic sul tab Manage e selezionare la voce Permissions.

- Fare clic su Add Permission.

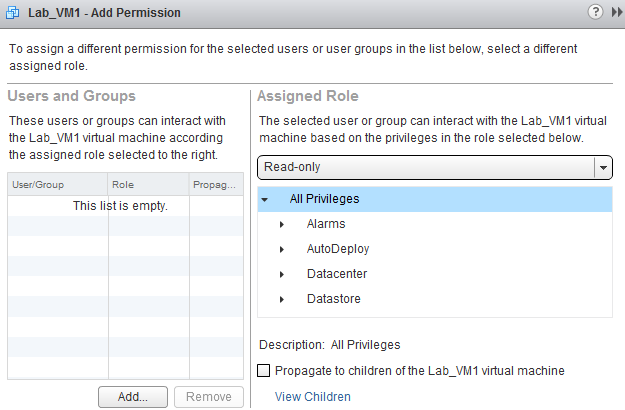

- A destra, sotto Assigned Role, selezionare il ruolo desiderato.

- Nella stessa finestra, fare clic su Add per aggiungere uno o più utenti/gruppi a cui assegnare il ruolo selezionato.

- Per estendere i permessi a tutti gli oggetti figlio, abilitare la voce Propagate to Child Objects.

Le istruzioni presenti in questa pagina fanno riferimento alla versione 5.x di VMware vSphere.